Penetrationstest – Schwachstellen erkennen und beheben

Ein erfolgreicher Angriff auf Ihre IT-Infrastruktur kann gravierende Folgen haben: Datenverlust, Imageschäden, hohe Wiederherstellungskosten. Ein professionell durchgeführter Pentest (Penetrationstest) hilft Ihnen, genau solche Risiken frühzeitig zu erkennen und zu beheben. Turingpoint bietet Ihnen praxisnahe, manuelle Pentests noch höchsten Standards – individuell auf Ihre Systeme zugeschnitten.

Effektive Lösung für hohe IT-Sicherheit

Was ist ein Pentest?

Ein Pentest ist ein gezielter Sicherheitstest, bei dem erfahrene IT-Sicherheitsexperten simulierte Angriffe auf Ihre Systeme durchführen. Ziel ist es, Schwachstellen in Webanwendungen, mobilen Apps oder Infrastrukturen zu identifizieren, zu bewerten und konkrete Handlungsempfehlungen zur Absicherung bereitzustellen. Dabei kommen anerkannte Standards wie OWASP, BSI, OSSTMM oder PTES zum Einsatz.

Gründe für einen Pen-Test

Warum ist ein Pentest sinnvoll?

Ein Pentest bietet Ihnen:

- Früherkennung von Sicherheitslücken, bevor Angreifer sie ausnutzen

- Minimierung von IT-Risiken und potenziellen Ausfallzeiten

- Unterstützung bei der Einhaltung von Sicherheitsvorgaben (z. B. ISO 27001, IT-Grundschutz, ISMS)

- Transparenz über Ihre Cyber-Resilienz

- Kostenersparnis durch gezielte Investitionen in sicherheitskritische Bereiche

Prozessschritte eines erfolgreichen Penetrationstest

So läuft ein Pentest bei turingpoint ab

Ein professioneller Pentest ist ein mehrstufiger Prozess. Unsere Experten begleiten Sie transparent durch jede Phase:

- Management Summary

- Schwachstellenübersicht inkl. CVSS-Bewertung

- Empfehlungen zur Behebung

- Business-Risk-Analyse

Kick-off & Zieldefinition

In einem gemeinsamen Gespräch werden die Rahmenbedingungen festgelegt: Testziele, Zugänge, Ansprechpartner und Eskalationswege.

Informationssammlung & Analyse

Unsere Pentester sammeln gezielt technische Informationen, um potenzielle Angriffsvektoren zu identifizieren.

Manuelle Schwachstellenanalyse

Mittels manueller Tests – ergänzt durch eigene und kommerzielle Tools – prüfen wir Ihre Systeme auf Schwachstellen. Dabei unterscheiden wir False Positives von realen Risiken.

Exploitation

Reale Ausnutzung von Schwachstellen, um die Kritikalität zu validieren. Dabei kommen je nach Zielsystem auch individuelle Exploits zum Einsatz.

Reporting

Sie erhalten einen umfangreichen Bericht inkl.:

Abschlussgespräch & Nachprüfung

Wir besprechen die Ergebnisse mit Ihnen im Detail. Eine einmalige Nachprüfung ist kostenlos enthalten.

Penetrationstest-Abstraktionsebenen für alle Technologien

Unsere Testarten im Überblick

Wir haben auch Erfahrung mit modernen Cloud-Plattformen wie AWS, Google Cloud und Microsoft Azure. Weiterhin klassifizieren wir folgende Testarten:

Webanwendungen

Test auf gängige Schwachstellen in Webtechnologien und APIs (z. B. XSS, SQLi, Authentifizierungsfehler).

Mobile Apps

Analyse von Kommunikationsschnittstellen und App-internen Schwachstellen. Immer im Zusammenspiel mit Backend-Systemen.

Infrastrukturen

Test kritischer Systeme wie Server, VPN, Firewalls oder Active Directory – auch für KRITIS-Unternehmen geeignet.

Expertise rund um Cyber Security

Ihre Vorteile mit einem Pentest von Turingpoint

- Manuelle Durchführung durch erfahrene Security Engineers

- Anerkannte Standards (OWASP, BSI, NIST, PTES, u.a.)

- Zertifiziertes Reporting & auf Wunsch Kunden-Zertifikat

- Kostenlose Nachprüfung inkludiert

- Remote oder vor Ort durchführbar

- Eigene Tools & Forschung für aktuelle Bedrohungslagen

- Externe ISO-27001-Zertifizierung nach IT-Grundschutz vorhanden

Penetration Tests von turingpoint sind Handarbeit!

- Fördermöglichkeiten & Preise

- Unser Pentest-Angebot ist förderfähig – z. B. durch das Mittelstand Innovativ & Digital (MID)-Programm. Die Kosten für einen Pentest richten sich nach Umfang, Komplexität und Zielsystemen. Gerne erstellen wir Ihnen ein individuelles Angebot.

- 5 Gründe, warum Sie Penetration Tests durchführen sollten

- Die sicherste Art, die eigene Sicherheitsstufe zu messen, ist die Untersuchung, wie sie gehackt werden kann. Ein Pentest bietet die Möglichkeit, die Widerstandsfähigkeit (Cyber Resilience) Ihres Systems gegen externe und interne Hacking-Versuche zu testen. Zum Artikel

- Lage der IT-Sicherheit in Deutschland 2024

- Auch wenn es vielleicht kontraintuitiv klingt, wird die Ausgabe von Geld für Pentests Ihrem Unternehmen tatsächlich eine beträchtliche Menge an Geld sparen. Ohne Penetration Tests als Orientierungshilfe wäre es notwendig, mehr Geld für eine breitere Palette von Aspekten auszugeben. Lagebericht BSI

- Jährliche Anzahl von Datenverlusten und offengelegten Datensätzen

- Penetration Tests spielen eine entscheidende Rolle beim Schutz Ihres Unternehmens und seiner wertvollen Vermögenswerte vor potenziellen Eindringlingen. Die Vorteile eines Pentests gehen jedoch weit über die Netzwerk- und Datensicherheit hinaus. Quelle Statista

Leistungsspektrum für Cyber Security

Weitere sinnvolle Leistungen im Rahmen eines IT-Sicherheits-Audits

- Cloud Security

- Aufgrund der steigenden Komplexität bei Cloud-Infrastrukturen sind viele Dienste fehlerhaft konfiguriert. Wir helfen Ihnen Fehlkonfigurationen und dessen Auswirkungen zu identifizieren und zu eliminieren.

- Phishing Simulation

- Eine Speer-Phishing-Simulation wird dazu verwendet die Erkennungsfähigkeit der Mitarbeiter zu steigern. Wir helfen Ihnen, Ihre Mitarbeiter zu sensibilisieren und somit die letzte Barriere zu stärken.

- Statische Code-Analyse

- Die statische Codeanalyse, auch bekannt als Quellcodeanalyse, wird in der Regel im Rahmen einer Code-Überprüfung durchgeführt und findet in der Implementierungsphase eines Security Development Lifecycle (SDL) statt.

- Red Teaming

- Red Teaming wird dazu verwendet die Erkennungs- und Reaktionsfähigkeit einer Organisation zu testen. Unser Red Team versucht, auf jede erdenkliche Art und Weise und so unerkannt wie möglich auf sensible Informationen zuzugreifen.

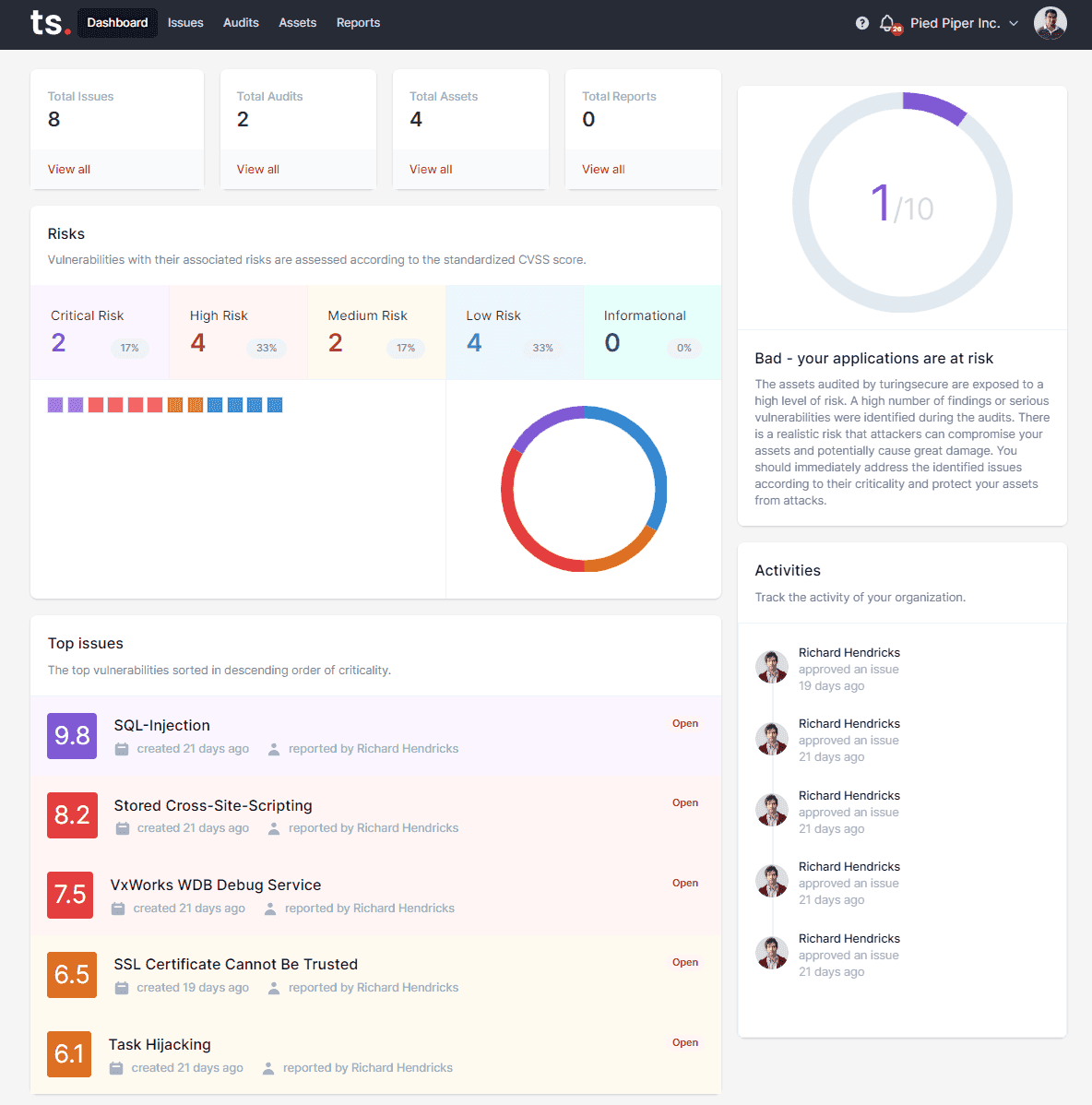

Penetration Testing as a Service (PTaaS)

Penetration Testing auf der Plattform turingsecure.

Wir bieten ein umfangreiches Schwachstellenmanagement für Kunden, Partner, Penetration Tester und IT-Sicherheit-Consultants an. Nutzen Sie unsere Software-Produkte, um auch die beste Technologie und Reporting Tools am Markt zu bekommen.

Sicherheitsmaßnahmen auf Anwendungsebene

Umfangreiche Lösungen für Ihre Anwendungssicherheit

Mit unserer umfangreichen und intuitiven Pentest-Plattform turingsecure können Sie ab sofort den gesamten Sicherheitsprozess Ihrer Anwendungen abbilden. Diese Plattform wurde mit der Security Libary kodado programmiert.

- Continuous Application Security Testing

- Continuous Security Application Testing (CAST) stellt sicher, dass Anwendungen in einem geregelten Zyklus auf Schwachstellen untersucht werden. Unsere Methodik erlaubt eine direkte Integration in den agilen Entwicklungsprozess und ermöglicht somit ein hohes kontinuierliches Sicherheitsniveau.

- On-Demand Penetration Testing

- Penetrationstests von Anwendungen werden bei Bedarf skaliert, um den komplexeren Anforderungen gerecht zu werden. Für eine anspruchsvolle Anwendung kann ein schneller und manueller Penetration Test durchgeführt werden, um Schwachstellen in der Geschäftslogik Ihrer Anwendung zu identifizieren.

- Vulnerability Management & Reporting

- turingsecure kann alle Schwachstellen im Zusammenhang mit der Anwendungssicherheit klassifizieren, priorisieren und identifizieren. Alle Befunde werden für einen besseren Einblick grafisch aufbereitet. Eine Management-Summary, Schwachstellendetails und Abhilfeschritte können im PDF- und Maschinenformat exportiert werden.

Verlinkbar in Ihrer Website

Zertifizierung mit Siegel

Wir haben ein effektives und umfangreiches Format für nachweisbare Sicherheit entwickelt, dass direkt mit in Ihre Webseite eingebunden werden kann. Dieses Zertifikat belegt gegenüber Dritten wie z.B. Kunden oder Versicherungen ein hohes Sicherheitsniveau, Datenschutz und eine Sensibilisierung für IT-Sicherheit.

Die von uns ausgestellten Zertifikate belegen ein hohes IT-Sicherheitsniveau zu einem gegebenen Zeitpunkt nach einem Standard oder individuellen Testmodulen. Je nach Assessment werden unterschiedliche Testleitfaden gewählt und ausgewertet.

Unser E-Buch

eBook: Den richtigen Pentest-Anbieter finden

Die Suche nach dem richtigen Anbieter für Pentests kann einen problematischen Prozess darstellen, insbesondere für diejenigen, die mit IT-Sicherheit nicht vertraut sind. Was benötige ich? Wie weiß ich, wer genügend technische Expertise vorweisen kann? Wie identifiziere ich unqualifizierte Pentest-Anbieter? Wie erkenne ich gute Reputation und Kompetenz? Wie sollte die Dokumentation aussehen?

In diesem eBook nennen wir Ihnen 6 Fragen, die Sie potentiellen Dienstleistern Ihres nächsten Penetration Test stellen sollten. Sie werden wissen, worauf Sie bei der Anbieterauswahl achten müssen, wie Sie die verschiedenen Angebote vergleichen können und schließlich die beste Wahl für Ihre speziellen Anforderungen treffen können.

Frequently Asked Questions

FAQ: Häufige Fragen zum Pentest

Wir haben die meist gestellten Fragen für Sie rausgesucht und beantwortet.

- Was kostet ein Pentest?

Die Kosten variieren je nach Umfang. Faktoren sind u. a. Testart, Anzahl der Systeme und gewünschte Tiefe der Analyse.

- Wie lange dauert ein Pentest?

Je nach Projektgröße und Komplexität zwischen wenigen Tagen und mehreren Wochen.

- Welche Standards verwendet turingpoint?

Wir testen nach OWASP, OSSTMM, BSI, PTES, NIST und PCIDSS – individuell abgestimmt auf Ihr Projekt.

- Ist ein Pentest auch für kleine Unternehmen sinnvoll?

Definitiv. Gerade im Mittelstand fehlen oft interne Ressourcen für Cybersicherheit – ein Pentest hilft, realistische Schutzmaßnahmen zu etablieren.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: