Cloud Security

Aufgrund der steigenden Komplexität bei Cloud-Infrastrukturen sind viele Dienste fehlerhaft konfiguriert. Wir helfen Ihnen, Fehlkonfigurationen und dessen Auswirkungen auf die Cloud Security zu identifizieren und zu eliminieren.

Definition und Erklärung

Was ist ein Cloud Security Assessment?

Bei einem Cloud Security Assessment wird eine Cloud-Infrastruktur analysiert und bewertet. Die verschiedenen Konfigurationen in Form von Identität und Benutzerrechten unterscheiden sich stark von traditioneller Infrastruktur. Unsere Vorgehensweisen sind speziell auf diese Bedürfnisse ausgerichtet und identifizieren effektiv die Konfigurations- und Implementierungsfehler. Alle festgestellten Sicherheitsprobleme werden Ihnen zusammen mit einer Folgenabschätzung, einem Vorschlag zur Risikoeliminierung oder einer technischen Lösung vorgelegt.

Cloud IT-Sicherheit mit Pentests

Wie überprüft man die IT-Sicherheit einer Cloud?

Nahezu alle Cloud-Anbieter versprechen, sehr sicher zu sein und die Daten bestmöglich zu bewahren. Home Office und Remote Work sind nur ein Treiber in Sachen Cloudnutzung. Egal ob privat oder geschäftlich, jeder hatte schon einmal mit einem Cloud Service zu tun. Der Zugang erfolgt über ein internetfähiges Endgerät, zum Beispiel Smartphone oder Laptop. Diese Geräte können sich vorher mit einem Virus infiziert haben und somit auch die Cloud infizieren. So sind auch die IT-Sicherheits-Lücken und Angriffsvektoren in einer Cloud unterschiedlich. Um diese Lücken und die fehlerhaften Konfigurationen zu identifizieren und später zu eliminieren, wird ein sogenannter Cloud-Pentest durchgeführt.

Security und Penetration Testing

Cloud Penetration Testing für mehr Cyber Security

Penetration Testing für Cloud-Konfigurationen werden von unseren speziell ausgebildeten Security Engineers nach anerkannten Standards der Cyber Security geplant, durchgeführt und ausgewertet.

- Umfangreiches Berichtsformat

- Unser Bericht wird nach anerkannten Standards erstellt und enthält u. a. eine Management Summary, eine Schwachstellenübersicht, details zu Schwachstellen und Behebungs-Schritte. Die Bewertung der Findings richtet sich nach dem CVSS 3.0 Standard.

- Zertifizierung als Nachweis für Ihre Kunden

- Nutzen Sie unser umfangreiches Sicherheitszertifikat, um Kunden das hohe Sicherheitsniveau Ihrer Anwendungen und Infrastrukturen zu belegen. Einer erfolgreichen Akkreditierung gehen ein Cloud Assessment oder Penetration Test voraus.

- Durchführung nach anerkannten Standards

- Wir bieten folgende Testnormen an: OWASP und CIS Benchmark. Je nach Informationsbasis führen wir White-, Gray- oder Black-Box-Tests durch

Cyber Security in der Cloud

Boutiqe-Beratung mit Expertise in Cloud Cyber Security Assessments

Alle Dienstleistungen bieten wir in verschiedenen Komplexitäten und anerkannten Standards an.

- Identitäts- und Zugangsmanagement

- Die Analyse von Berechtigungen für Privilegien-Eskalationspfade und die Prüfung auf falsch konfigurierte Rollen sowie unautorisierten Zugriffsversuchen.

- CIS Benchmark

- CIS Benchmarks gehören zu den Best Practices, mit denen Sie ein Zielsystem sicher konfigurieren können. Sie unterstützen Sie also dabei, Ihre IT-Systeme, Netzwerke, Software sowie die Cloud-Infrastruktur sicher zu gestalten.

- OWASP Cloud Testing Top 10

- Mit den OWASP Cloud-Native Application Security Top 10 testen wir Unternehmen, die Cloud-Native-Anwendungen sicher einführen wollen. Dieser Leitfaden enthält die wichtigsten Angriffsvektoren für die Cloud.

Abstraktionsebenen

Tiefegrad des Cyber Security Assessments

- Konfigurationsmanagement der Cloud

- Die verschiedenen Konfigurationen in Form von Identität und Benutzerrechten unterscheiden sich stark von traditioneller Infrastruktur. Unsere Vorgehensweisen sind speziell auf diese Bedürfnisse ausgerichtet und identifizieren effektiv die Konfigurations- und Implementierungsfehler.

- Selbstverwaltete Infrastruktur

- Wir helfen Ihnen, Ihre Netzwerke zu überprüfen und Vermögenswerte zu schützen. Von Mail Servern bis hin zu Firewalls testen - wir finden die Schwachstellen in Ihren Systemen!

- Compliance Checks der selbstverwalteten Infrastruktur

- In der IT-Sicherheit gibt es viele Richtlinien, die eingehalten werden müssen. Diese stellen bei Nichteinhaltung meistens keine Schwachstelle im klassischen Sinn dar. Wir prüfen bestehende Compliance-Richtlinien oder adaptieren unsere Sicherheitsempfehlung für Ihr Unternehmen.

Die 3 häufigsten Anbieter

Unsere Sicherheitsüberprüfung im Bereich Cloud Security Assessment

Wir bieten eine Cloud-Sicherheitsüberprüfung für die folgenden Cloud-Anbieter an.

Amazon Web Services

Eines der stärksten Merkmale von AWS ist die immense Flexibilität, die dem Nutzer bei der Einrichtung der Umgebung geboten wird. Diese Flexibilität ist großartig, stellt aber auch ein großes Sicherheitsproblem dar. Mit einem Pentest der AWS-Cloud-Infrastruktur lassen sich diese Sicherheitsprobleme finden.

Google Cloud Platform

Die GCP bietet ein Modell der geteilten Verantwortung, bei dem der Kunde für die Sicherheit verantwortlich ist, wie z. B. die Server-Konfiguration und die in der Umgebung gewährten Implementierungen mit Privilegien. Wir ermitteln im GCP Pentesting fehlerhafte Konfigurationen.

Microsoft Azure

Azure ist mit einer Reihe von Sicherheitsvorkehrungen für erfahrene Benutzer ausgestattet. Dies ist zwar ein guter Anfang, aber es liegt in der Verantwortung jedes Benutzers, seine Stabilität und Sicherheit aufrechtzuerhalten. Mit einem Azure Pentest überprüfen wir die Sicherheit der Konfiguration des Cloud-Anbieters.

Leistungsspektrum für Cyber Security

Weitere sinnvolle Leistungen im Rahmen eines IT-Sicherheits-Audits

- Penetration Test

- Penetration Tests sind simulierte Angriffe aus externen oder internen Quellen, um die Sicherheit von Webanwendungen, Apps, Netzwerken und Infrastrukturen zu ermitteln und etwaige Schwachstellen aufzudecken.

- Phishing Simulation

- Eine Speer-Phishing-Simulation wird dazu verwendet die Erkennungsfähigkeit der Mitarbeiter zu steigern. Wir helfen Ihnen, Ihre Mitarbeiter zu sensibilisieren und somit die letzte Barriere zu stärken.

- Statische Code-Analyse

- Die statische Codeanalyse, auch bekannt als Quellcodeanalyse, wird in der Regel im Rahmen einer Code-Überprüfung durchgeführt und findet in der Implementierungsphase eines Security Development Lifecycle (SDL) statt.

- Red Teaming

- Red Teaming wird dazu verwendet die Erkennungs- und Reaktionsfähigkeit einer Organisation zu testen. Unser Red Team versucht, auf jede erdenkliche Art und Weise und so unerkannt wie möglich auf sensible Informationen zuzugreifen.

Prozessschritte der Cloud Security

Verfahren zur Cloud Security

Das von uns durchgeführte Assessment ist ein agiler Prozess und wird in enger Absprache mit dem Kunden durchgeführt.

Kick-off

Bei einem gemeinsamen Kick-off-Gespräch werden die zu prüfenden Rahmenbedingungen spezifiziert, es werden notwendige Benutzerkonten und Zugriffswege abgestimmt, Ansprechpartner und Eskalationswege definiert und der Pentest wird im Detail gemeinsam geplant.

Manual & Automated Research

Unsere Security Engineers versuchen, möglichst viele Informationen zu sammeln. Auf Basis dieser Informationen werden Analysestrategien entwickelt, mit denen mögliche Angriffsvektoren identifiziert werden können. Diese Angriffsvektoren werden dann in umfangreichen Tests auf Schwachstellen untersucht.

Manual Exploitation

Hier wird versucht, die identifizierten Schwachstellen auszunutzen, um Zugriff auf die Zielsysteme zu erlangen. Dabei werden von unserem Pentester, abhängig vom jeweiligen Dienst oder der technischen Umgebung, neue Exploits geschrieben oder bestehende verwendet. Potentielle Schwachstellen können sich hier als False Positives herausstellen. Nur verifizierte Schwachstellen werden in den abschließenden Bericht aufgenommen und entsprechend ihrer Kritikalität nach CVSS 3.0 eingestuft.

Report

Wir haben ein umfangreiches Berichtsformat entwickelt, das optimalen Einblick in unsere Arbeit und dessen Ergebnisse ermöglicht. Dieser besteht aus einer Business-Risk-Analyse, Management Summary und einer umfangreichen Test- und Schwachstellenbeschreibung. Die Kritikalität der Schwachstellen und Handlungsempfehlungen werden darin ausführlich beschrieben.

Abschlussgespräch & Zertifizierung (Optional)

Wenn die Analyse abgeschlossen ist, dann erfolgt die Behebung der identifizierten Schwachstellen Ihrerseits. Unsere Auswertungen bietet Ihnen detailierte Empfehlungen über die jeweilige Schwachstelle. Bei Bedarf können unsere Security Engineers umfangreiche Hilfestellungen für die Behebung geben.

Remediation (Optional)

In dem Abschlussgespräch werden alle kritischen Punkte im Ergebnisbericht besprochen und alle Fragen geklärt. Abschließend überreichen wir Ihnen gerne ein Zertifikat als Nachweis für Ihre Kunden.

Kostenlose Nachprüfung (Optional)

Gerne überprüfen wir die Sicherheitsschwächen erneut, um sicherzustellen, dass die Verteidigungsmechanismen korrekt umgesetzt worden sind. Uns ist wichtig, dass unsere Empfehlungen umgesetzt werden, deswegen ist diese Prozessaktivität immer kostenlos.

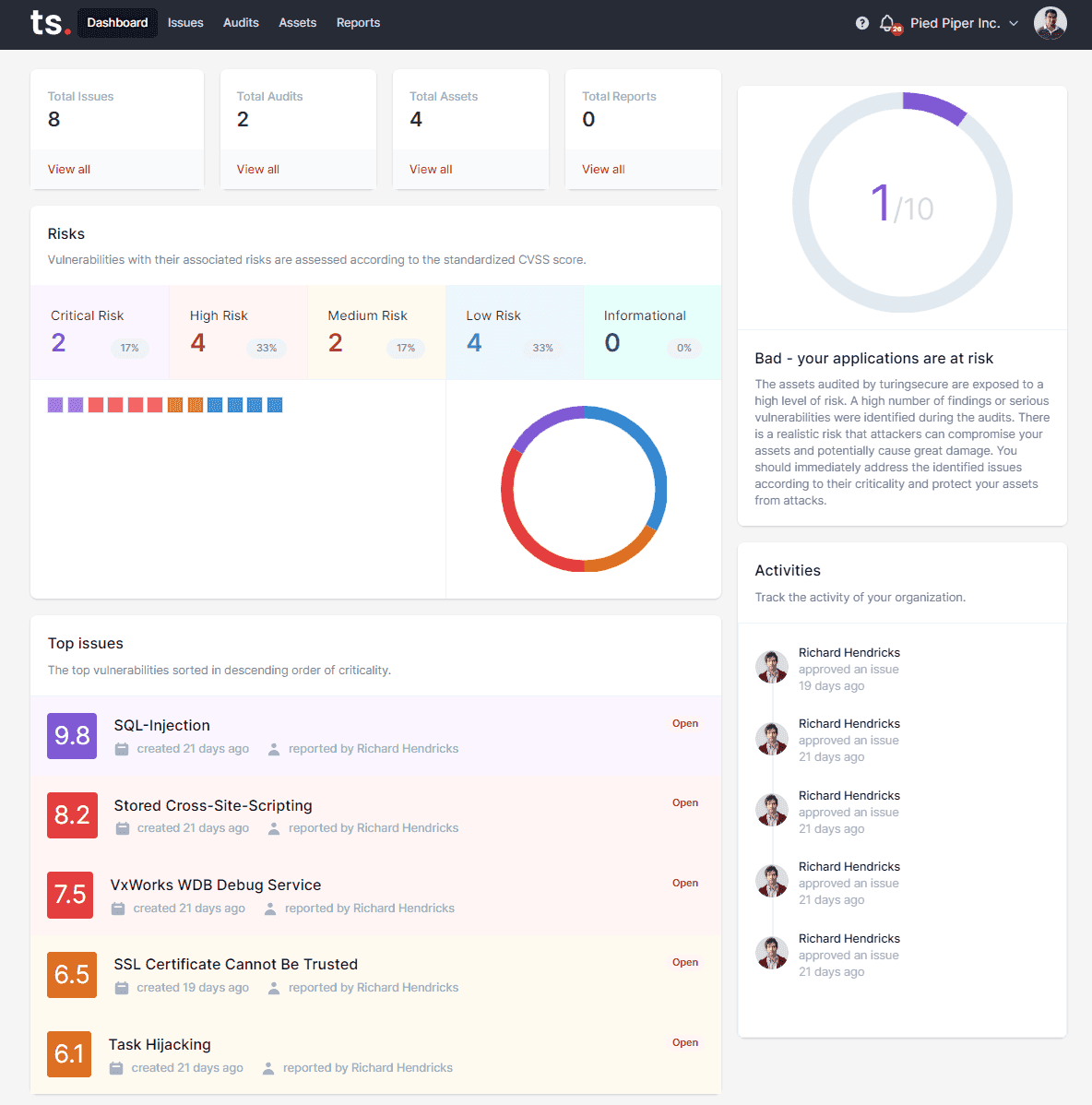

Penetration Testing as a Service (PTaaS)

Penetration Tests auf der Plattform turingsecure.

Wir bieten ein umfangreiches Schwachstellenmanagement für Kunden, Partner, Penetration Tester und IT Security Consultants an. Nutzen Sie unsere Software-Produkte, um auch die beste Technologien und Reporting Tools am Markt zu bekommen.

Umfangreiche Lösungen für Ihre Anwendungssicherheit

Mit unserer umfangreichen und intuitiven Plattform können Sie ab sofort den gesamten Sicherheitsprozess Ihrer Anwendungen abbilden.

- Continuous Application Security Testing

- Continuous Security Application Testing (CAST) stellt sicher, dass Anwendungen in einem geregelten Zyklus auf Schwachstellen untersucht werden. Unsere Methodik erlaubt eine direkte Integration in den agilen Entwicklungsprozess und ermöglicht somit eine hohes kontinuierliches Sicherheitsniveau.

- On-Demand Penetration Testing

- Penetration Testing von Anwendungen werden bei Bedarf skaliert, um den komplexeren Anforderungen gerecht zu werden. Für eine anspruchsvolle Anwendung kann ein schneller und manueller Penetration Test durchgeführt werden, um Schwachstellen in der Geschäftslogik Ihrer Anwendung zu identifizieren.

- Vulnerability Management & Reporting

- turingsecure kann alle Schwachstellen im Zusammenhang mit der Anwendungssicherheit klassifizieren, priorisieren und identifizieren. Alle Befunde werden für einen besseren Einblick grafisch aufbereitet. Eine Management-Summary, Schwachstellendetails und Abhilfeschritte können im PDF- und Maschinenformat exportiert werden.

Verlinkbar in Ihrer Website

Zertifizierung mit Siegel

Wir haben ein effektives und umfangreiches Format für nachweisbare Sicherheit entwickelt, dass direkt mit in Ihre Webseite eingebunden werden kann. Dieses Zertifikat belegt gegenüber Dritten wie z.B. Kunden oder Versicherungen ein hohes Sicherheitsniveau, Datenschutz und eine Sensibilisierung für IT-Sicherheit.

Die von uns ausgestellten Zertifikate belegen ein hohes IT-Sicherheitsniveau zu einem gegebenen Zeitpunkt nach einem Standard oder individuellen Testmodulen. Je nach Assessment werden unterschiedliche Testleitfaden gewählt und ausgewertet.

Unser E-Buch

eBook: Den richtigen Pentest-Anbieter finden

Die Suche nach dem richtigen Anbieter für Pentests kann einen problematischen Prozess darstellen, insbesondere für diejenigen, die mit IT-Sicherheit nicht vertraut sind. Was benötige ich? Wie weiß ich, wer genügend technische Expertise vorweisen kann? Wie identifiziere ich unqualifizierte Pentest-Anbieter? Wie erkenne ich gute Reputation und Kompetenz? Wie sollte die Dokumentation aussehen?

In diesem eBook nennen wir Ihnen 6 Fragen, die Sie potentiellen Dienstleistern Ihres nächsten Penetration Test stellen sollten. Sie werden wissen, worauf Sie bei der Anbieterauswahl achten müssen, wie Sie die verschiedenen Angebote vergleichen können und schließlich die beste Wahl für Ihre speziellen Anforderungen treffen können.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: