Reifegradanalyse der IT-Sicherheitsorganisation

Jede Organisation sollte evaluieren, in welchem Stadium sich die Maßnahmen befinden, damit keine redundanten Sicherheitsanalysen durchgeführt werden.

Inhaltsverzeichnis

Jede IT-Sicherheitsorganisation sollte evaluieren, in welchem Stadium sich die bereits getroffenen Maßnahmen befinden, damit keine redundanten Sicherheitsanalysen durchgeführt werden. Hierzu ist es wichtig, den aktuellen Reifegrad des Unternehmens zu definieren, da die verschiedenen Security Assessments, wie z.B. das Pentesting, aufeinander aufbauen. Oft gibt es auch gesetzliche und behördliche Vorgaben der relevanten Branche, Märkte oder Länder. Es würde keinen Sinn machen eine komplexe Angriffssimulation durchzuführen, wenn kein einfacher Schwachstellenscan oder Penetrationstest vorangegangen ist, da eine Erfolgschance bei nahezu 100% liegt und die dementsprechende Erkenntnisgewinnung nicht aussagekräftig ist.

rtikel soll, nach einer Definition der verschiedenen Reifegrade, di

ann macht welche Dienstleistung in der IT-Sicherheit Sinn?

Technische und organisatorische Maßnahmen

Technische und organisatorische Maßnahmen (TOM) sind die nach Art. 32 Datenschutz-Grundverordnung (DSGVO) vorgeschriebenen Maßnahmen, um die Sicherheit der Verarbeitung personenbezogener Daten zu gewährleisten. Alle beschrieben Punkte fallen unter die Einhaltung des Prinzips der Verhältnismäßigkeit, was bedeutet, dass Dienstleister nicht zwingend die gleichen Schutzmaßnahmen treffen müssen, wie etwa der Auftraggeber. Jeder IT-Verantwortliche sollte sich gründlich mit dieser Maßnahme beschäftigen, um ein datenschutzkonformes und unternehmensweites Konzept zu erstellen. Weitere Informationen und Folgeinformationen über TOMs finden Sie im Datenschutz-Wiki.

Technische Maßnahmen

Die technischen Maßnahmen haben Einfluss auf die Datenverarbeitung. Darunter fallen also sämtliche Maßnahmen, die die IT-Sicherheit von den eingesetzten Systemen, bis hin zur Sicherheit des Gebäudes, gewährleisten.

Beispiele für diese Unterkategorie sind:

- Verschlüsselung der Datenträger bzw. der Datenübermittlung

- Automatische Backups

- Verfügbarkeitskontrolle

- Pseudonymisierung

- Wiederherstellbarkeit

- Eingabekontrolle (Revisionssicherheit und Benutzeridentifikation)

- Zugriffskontrolle

- Weitergabekontrolle

Organisatorische Maßnahmen

Die organisatorischen Maßnahmen beeinflussen die Rahmenbedingungen der technischen Verarbeitung. Sie stellen dementsprechend alle nicht technischen Maßnahmen dar.

Beispiele für diese Unterkategorie sind:

- Notfallmanagement

- Zutrittskontrolle

- Auftragskontrolle

- Schulung der Mitarbeiter im Datenschutz

- Trennungskontrolle

- Vertraulichkeitsverpflichtung der Mitarbeiter

- Datenschutzmanagement

- Vier-Augen-Prinzip

IT-Schwachstellenanalyse

Diese Art Sicherheitsanalyse ist das einfachste Security Assessment, welches prüft, wie sicher die interne IT-Infrastruktur gegenüber externen oder internen Angreifern ist. Es kann ein guter Überblick über die Angriffsfläche der Organisation gewonnen werden und dient der einfachen Erkenntnisgewinnung, die für ein weiteres Assessment, wie Penetration Testing, benötigt werden.

Es werden hierbei IT‑Schwachstellen festgestellt, die bereits gemeldet sind oder durch veraltete Software entstehen. Oft kann das Gefährdungsrisiko durch ein aktives und gutes Patch Management gelöst werden. Komplexe Schwachstellen können mit einem Vulnerability Check nicht gefunden werden, weil keine tiefergehende Analyse stattfindet.

Penetrationstest

Bei einem Pentest steht die manuelle Evaluierung im Vordergrund, da ein automatisierter Security Scan kein komplexes Attack Chaining beinhaltet. Pentesting zählt somit zu den komplexeren IT-Sicherheitsaudits, da aus mehreren Schwachstellen niedriger Kritikalität eine schwerwiegende Schwachstelle erstellt werden kann. Oft werden auch prozessbedingte Schwächen in der Geschäftslogik von Web- oder API-Komponenten gefunden, deswegen ist eine unabhängige Überprüfung von der IT-Infrastruktur, Web-Anwendungen und mobilen Apps sehr wichtig. Ein Pen Test enthält auch immer Details zur Schwachstelle und ausführliche Behebungs-Schritte für die IT-Stakeholder oder Entwickler.

Für ein hohes IT‑Sicherheitsniveau wird eine gründliche Überprüfung von Soft- und Hardware benötigt!

Angriffssimulation

Angriffssimulationen, oft auch Red Teaming genannt, gehen weit über die reine Infrastruktur- und Anwendungs-Sicherheit hinaus. Es wird ein böswilliger Akteur emuliert, der aktiv angreift und versucht, der Entdeckung zu entgehen, ähnlich wie bei einem Advanced Persistent Threat (APT). Spearphising-Angriffe fallen auch in diese Kategorie an Angriffen, da auch so die Reaktion der internen IT-Prozesse getestet wird. Phishing-Angriffe sind eine Form von digitalem Social-Engineering, welche oft der Startpunkt für Lateral Movement sind.

Ziel ist es immer eine erfolgreiche Data Exfiltration und eine unmittelbare Bedrohung (Immediate Threat) darzustellen, die den Ernstfall wiederspiegeln soll. Eine Angriffssimulation testet somit die IT-Prozesse und Mitarbeiter durch aktives Challengen durch einen böswilligen Akteur

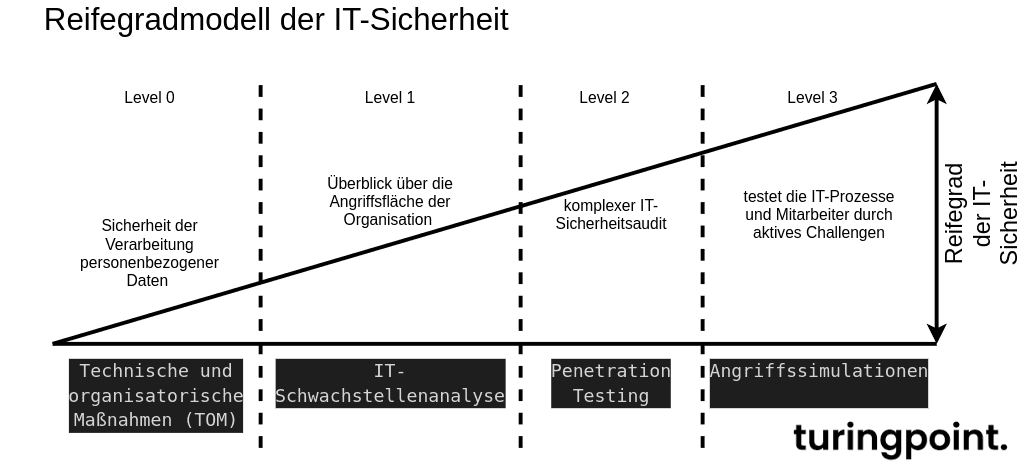

Das Reifegradmodell der IT-Sicherheit

Die Reife eines Unternehmens oder eines Prozesses wird mit einem in Leveln eingeteilten Entwicklungspfad verglichen. Je nach Leistungsfähigkeit wird ein bestimmtes Level erreicht. Die Reifegrad-Werte der IT-Sicherheit werden in bestimmten Kriterien in Relation zu maximal erreichbaren Zuständen gestellt. Das Optimum wäre, wenn eine Organisation einer andauernden Angriffssimulation standhalten könnte.

Fazit

Es sollte ein umfangreiches Reifegradmodell erstellt werden, um zu beurteilen, wo die Prozesse oder Unternehmung hin entwickelt werden müssen und ob Sicherheitsstandards, wie IT-Grundschutz, BSI 100-x und ISO2700x von Bedeutung sind. Wenn keine Maßnahmen getroffen wurden, dann sollte mit dem Setup für die technischen und organisatorische Maßnahmen gestartet werden. Erst danach sollte ein Penetrationstest durchgef�ührt werden und nach der Umsetzung von den Härtungsmaßnahmen eine Angriffssimulation. Alle Beschriebenen Security Assessments sind Teil eines wirksamen Informationssicherheitsmanagement mit IT-Grundschutz und ISO 27001.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: