Die neuen OWASP Top 10 aus 2021

Es gibt drei neue Kategorien in der OWASP Top 10 und die Priorisierung einiger bereits bekannter Kategorien hat sich verändert.

Inhaltsverzeichnis

Was ist die OWASP?

Ziel, die Sicherheit von Webanwendungen zu verbessern. Durch verschiedene Projekte (z. B. Web/Mobile Security Testing Guides, Application Security Verification Standard, uvm.), sowie den zahlreichen Veranstaltungen, bietet die OWASP ein Sammelbecken an Informationen, die zur Verbesserung der Sicherheit von Webanwendungen beitragen. Diese Informationen sind gestützt auf das umfangreiche Wissen und die Erfahrung der Beitragenden.

Was sind die OWASP Top 10?

Die OWASP Top 10 ist eine Auflistung der 10 häufigsten Schwachstellen in Webanwendungen. Zudem werden auch deren Risiken, Auswirkungen und Maßnahmen zur Risikominimierung aufgelistet. Die OWASP Top 10 werden alle drei bis vier Jahre aktualisiert. Die Liste dient für Unternehmen als Grundlage für die Planung und Implementierung adäquater Sicherheitsmaßnahmen für Webanwendungen. Es sollte jedoch beachtet werden, dass die OWASP Top 10 nur einen Überblick über die häufigsten Schwachstellen bietet, deshalb sollte sie auch nicht einfach nur als Checkliste betrachtet werden.

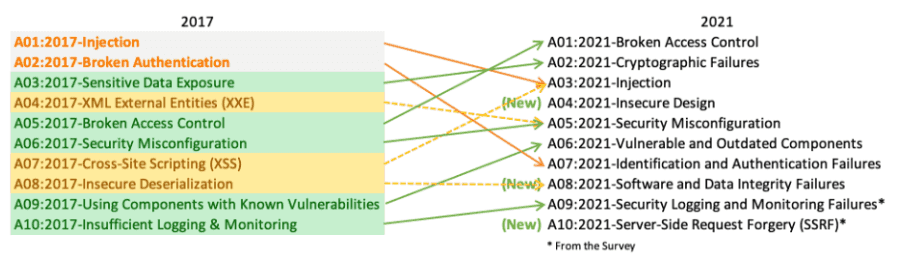

Vergleich 2017/2021

Kurz zusammengefasst gibt es drei neue Kategorien und die Priorisierung einiger bereits bekannter Kategorien hat sich verändert. Zudem wurden einige bisher aufgeführte Schwachstellen in größeren Kategorien zusammengefasst.

Die größte Veränderung liegt jedoch in der Art und Weise, wie die OWASP Top 10 betrachtet werden sollen. Während der Schwerpunkt der Top 10 ursprünglich auf der Klassifizierung von Schwachstellen lag, verfolgt die neueste Ausgabe einen wesentlich strategischeren Ansatz. Die meisten Kategorien sind nun breiter als zuvor und decken mehr Bereiche ab. Und obwohl die Top 10 noch immer datengerieben sind, werden sie in erster Linie nicht mehr nach der Häufigkeit kategorisiert - stattdessen liegt der Schwerpunkt auf der Ausnutzbarkeit und den Auswirkungen der Schwachstelle.

Unter den Top 10 befinden sich nun auch zwei Kategorien, welche nicht unmittelbar durch statistische Daten erfasst wurden, sondern durch Umfragen unter Branchenexperten. Dadurch soll sichergestellt werden, dass Schwachstellen, welche derzeit noch nicht so präsent sind, jedoch von Experten als wichtig angesehen werden, auch in den Top 10 abgebildet werden.

Broken Access Control / Fehlerhafte Zugangskontrolle

Die neue Nummer 1 der OWASP Top 10 sind lückenhafte bzw. fehlerhafte Zugriffskontrollen. Während der Angreifer bei einem Angriff auf die Authentifizierung durch die Vordertür kommt, klettert er bei einer fehlerhaften Zugriffskontrolle durch das offenstehende Fenster direkt neben der Vordertür. Wie durch das Beispiel ersichtlich werden soll, ist es notwendig, Zugriffskontrollen zu implementieren und sicherzustellen, dass diese auch richtig funktionieren. Zugriffskontrollen beschränken die Berechtigungen von Benutzern und stellen sicher das sensible Informationen von unbefugten Zugriffen geschützt werden.

Crypthographic Failures / Krypthografische Fehler

In der alten Ausgabe ist diese Kategorie bekannt als „Sensitive Data Exposure“, dies beschreibt jedoh eher die Folge als die wirklich zugrunde liegende Ursache. Deshalb wurde der Name geändert, um zu verdeutlichen, dass der Schwerpunkt auf Verschlüsselungsfehlern liegt, die wiederum zu einer Offenlegung von sensiblen Daten führen kann. Zu den sensiblen Daten gehören unter anderem Passwörter, Kreditkartennummern, Gesundheitsdaten, persönliche Informationen und Geschäftsgeheimnisse, die besonders geschützt werden müssen, insbesondere wenn diese Daten unter Datenschutzgesetze fallen.

Injection / Injektion

Die Kategorie der Injektionen ist vom ersten auf den dritten Platz zurückgefallen. Dies ist unter anderem auf die Implementierung von Schutzmaßnahmen in den von den Entwicklern verwendeten Frameworks oder auch auf neue Sprachen zurückzuführen. Zusätzlich zählen nun auch Cross-Site Scripting Schwachstellen zu dieser Kategorie. Eine Anwendung ist generell anfällig für Injection Angriffe, wenn vom Benutzer bereitgestellte Daten von der Anwendung nicht validiert, gefiltert oder bereinigt werden.

Insecure Design / Unsicheres Design

Unsicheres Design ist eine neue Risikokategorie, die sich auf Risiken im Zusammenhang mit Designfehlern konzentriert. Es handelt sich um eine weit gefasste Kategorie, die viele verschiedene Schwachstellen umfasst. Hierbei geht es darum, dass die Anwendung von den ersten Schritten an sicher gestaltet wird. Dies kann durch Threat Modeling Workshops, durch das Einhalten der „Security by Design“ Grundprinzipien und die Verwendung von Referenzarchitekturen erreicht werden.

Security Misconfigurations / Sicherheitsrelevante Fehlkonfiguration

Sicherheitsfehlkonfigurationen sind im Vergleich zu den vorherigen Top 10 um einen Platz gestiegen und umfassen nun zusätzlich auch die Kategorie der „XML External Entities (XXE)“. Fehlkonfigurationen treten zum Beispiel dann auf, wenn die Standardkonfiguration unverändert übernommen wird.

Vulnerable and Outdated Components / Anfällige und veraltete Komponenten

Früher auch bekannt als „Using Components with Known Vulnerabilities“, umfasst jede Software, die Schwachstellen enthält, nicht mehr unterstützt wird oder auch veraltet ist. Wenn die Versionsnummern von Komponenten einschließlich aller direkten und indirekten Abhängigkeiten nicht bekannt sind und Komponenten nicht regelmäßig Securityscans unterzogen werden, ist man einem Risiko ausgesetzt.

Identification and Authentication Failures / Fehler bei der Identifizierung und Authentifizierung

Diese Kategorie entstammt aus der Kategorie der „Broken Authentication“ und fiel vom zweiten auf den siebten Platz zurück. Laut OWASP ist sie immer noch ein wesentlicher Bestandteil der Top 10, aber die Anzahl der heute verfügbaren Frameworks verringern das Risiko stark. Ein Sicherheitsrisiko besteht, wenn die Identität, Authentifizierung oder Sitzungsverwaltung eines Benutzers nicht ordnungsgemäß gehandhabt wird, sodass Angreifer Passwörter, Schlüssel, Sitzungstokens oder Implementierungsfehler ausnutzen können, um die Identität eines Benutzers vorübergehend oder dauerhaft zu übernehmen.

Software and Data Integrity Failures / Software- und Datenintegritätsmängel

Eine weitere neue Kategorie ist die der „Software and Data Integrity Failures“, die sich auf das Fehlen einer ordnungsgemäßen Integritätsprüfung bei Software-Updates, kritischen Daten oder der CI/CD Pipeline bezieht. Des Weiteren wurde die Kategorie „Insecure Deserialization“ in diese Kategorie aufgenommen.

Security Logging and Monitoring Failures / Fehler bei der Sicherheitsprotokollierung und -überwachung

Die Kategorie, die zuvor als „Insufficient Logging and Monitoring“ bekannt war, wurde umbenannt in „Security Logging and Monitoring Failures“, um mehrere Arten von Schwachstellen zu erfassen. Ohne Protokollierung und Überwachung können Angriffe und andere Sicherheitsverstöße nicht aufgedeckt werden. Hierzu zählen zum Beispiel Brute-Force-Angriffe, diese sind erkennbar anhand vieler fehlgeschlagener Anmeldungen in kurzer Zeit.

Server-Side Request Forgery (SSRF)

Server-Side Request Forgery ist ein Kategorie, welche aufgrund der Branchenumfrage hinzugefügt wurde. Den OWASP-Umfragedaten zufolge war die Häufigkeit dieses Risikos relativ gering, aber das Ausnutzungs- und Auswirkungspotenzial war überdurchschnittlich hoch. SSRF Schwachstellen treten auf, wenn eine Webanwendung eine Remote Ressource abruft, ohne die angegeben URL zu validieren. Sie treten am häufigsten in Anwendungen auf, bei denen Benutzer ein Asset von einer externen Ressource herunterladen können, z. B. bei Webhooks, Integrationen und PDF-Generatoren.

Fazit

In der aktuellen OWASP Top 10 Liste gibt es einige wesentliche Änderungen im Vergleich zu 2017. Während sich Injection Schwachstellen, welche lange Zeit die Nummer 1 waren, weiter unten einreihen, nehmen Fehler in der Zugriffskontrolle an Bedeutung zu. Zudem werden Kategorien immer breiter und weniger konkret gefasst, um viele unterschiedliche Schwachstellen unter diesem Hut zu vereinen.

Nichtsdestotrotz muss beachtet werden, dass die OWASP Top 10 keine vollständige Liste aller möglichen Sicherheitsangriffe auf Webanwendungen ist. Vielmehr handelt es sich um einen Leitfaden, der die häufigsten Angriffe auf Webanwendungen aufzeigt.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: