Man-in-the-Browser-Angriffe

Der Man-in-the-Browser-Angriff ist eine Form des Man-in-the-Middle-Angriffs, bei dem ein Angreifer die Kontrolle des Browsers übernimmt.

Inhaltsverzeichnis

Der Man-in-the-Browser-Angriff ist eine Form des Man-in-the-Middle-Angriffs, bei dem ein Angreifer die Kontrolle des Browsers übernimmt und als Mittelsmann zwischen den grafischen Inhalten, die dem Nutzer angezeigt werden und dem Server agiert. Diese Position kann nun vom Angreifer genutzt werden, um die Anfragen nach Belieben abzufangen und zu manipulieren. Der Man-in-the-Browser-Angriff wird häufig von Angreifern genutzt, um verschiedene Formen des Finanzbetrugs durchzuführen, in der Regel durch Manipulation von Internetbanking-Diensten. Zur Durchführung des Angriffs können verschiedene Formen von Malware verwendet werden, in der Regel Malware, die als Trojaner bezeichnet wird. Der Angriff kann für einen Standardnutzer nur sehr schwierig zu erkennen sein, da selbst bei der Verwendung von SSL alle erwarteten Kontrollen und Sicherheitsmechanismen normal funktionieren.

Wie funktioniert ein Man-in-the-Browser-Angriff?

Der Man-in-the-Browser-Angriff ist in der Regel eine Trojanermalware, die in einem bestimmten Prozess ausgeführt wird. Bei den meisten modernen Webbrowsern ist dies eine bestimmte Registerkarte. Wenn das Opfer nun im Internet surft, wird die Malware an diese Registerkarten angehängt. Die drei gängigsten Angriffsvektoren sind:

Kompromittierte Browser-Erweiterungen

Browser Erweiterungen sind Module, um die Benutzerfreundlichkeit eines Browsers zu erweitern und die Nutzung des Browsers zu individualisieren. So können Erweiterungen etwa Cookies und andere Daten lesen, DOM-Elemente manipulieren und POST- und GET-Anfragen stellen. Da die meisten modernen Erweiterungen auch nur aus Quellcode bestehen, können diese auch Schwachstellen aufweisen, welche von einem Angreifer ausgenutzt werden können, um bösartigen Code einzuschleusen.

API Hooking

Browser sind auf Betriebssystem-APIs und DLLs angewiesen, um ordnungsgemäß zu funktionieren. Ein Webbrowser für Windows kann beispielsweise auf die wininet-DLL angewiesen sein, um HTTP-Anfragen zu senden und zu empfangen. Schadprogramme können den API-Fluss so verändern, dass sie als „Man-in-the-Middle“ zwischen der API und dem anfordernden Prozess agieren können, was ihnen eine weitreichende Kontrolle über die Funktionalität des Prozesses ermöglicht.

Bösartige Inhaltsskripte

Inhaltsskripte sind Skriptdateien, die im Kontext einer Webseite im Browser des Nutzers ausgeführt werden. Diese Skripte sind in der Lage, Webseiten zu lesen und zu manipulieren, indem sie das Document Object Model (DOM) verwenden. Bösartige Inhaltsskripte können in Webseiten eingeschleust werden, indem sie entweder die Webseite auf dem Hosting-Server infizieren oder die HTTP-Antwort, die an einen bestimmten Client gesendet wird, mit MITM-Techniken infizieren.

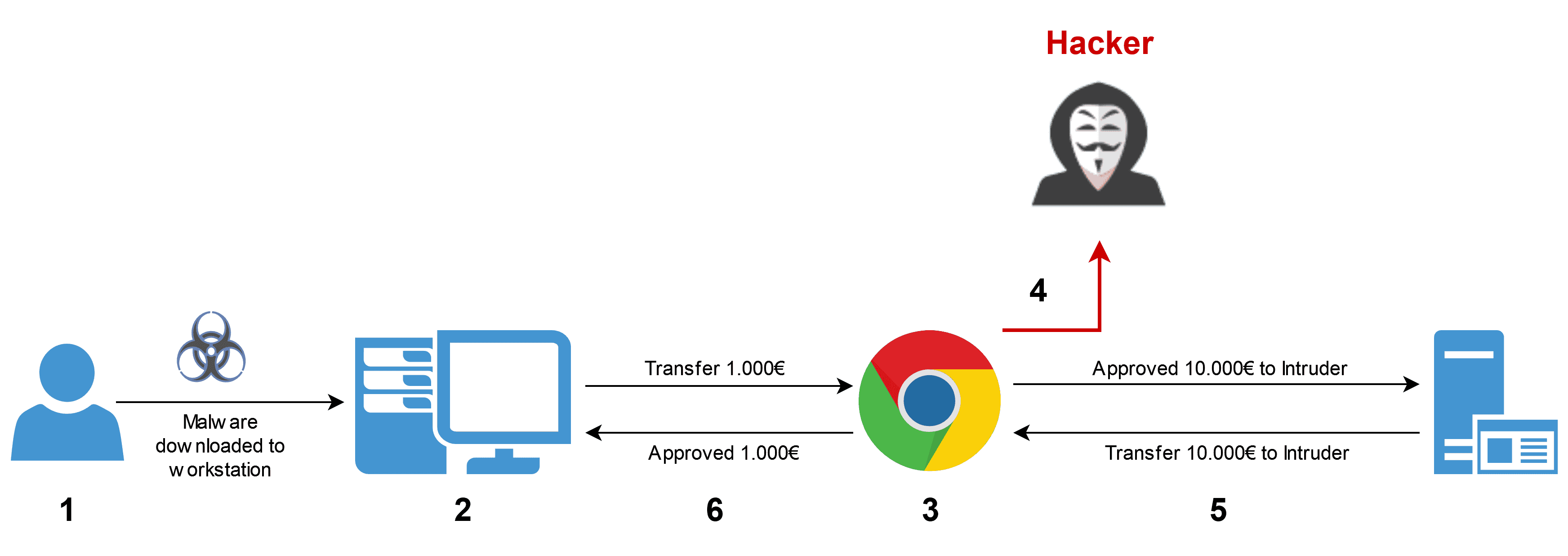

Man-in-the-Browser Angriffsbeispiel

- Der Computer des Opfers wird durch eine Form von Social Engineering Angriff mit einem MITB-Trojaner infiziert

- Der Trojaner infiziert den Webbrowser des Computers

- Das Opfer loggt sich auf seiner Bank Website ein, um Geld zu überweisen

- Die Malware fängt die Transaktion ab und verändert sie

- Das Geld und die Bestätigung werden an den Angreifer geschickt

- Die Malware sendet dem Opfer eine legitim aussehende Bestätigungsseite, die besagt, dass die angeforderte Überweisung erfolgreich war

Vermindern des Risikos von Man-in-the-Browser-Angriffe

Es gibt mehrere Möglichkeiten, wie man das Risiko eines Man-in-the-Browser-Angriffs vermindern kann. Eine Möglichkeit ist die Beschränkung der Benutzerrechte, hiermit wird es einem Angreifer erschwert auf Administratorprozesse zuzugreifen. Dies mindert jedoch meist die Nutzerfreundlichkeit des Systems.

Auch die Sensibilisierung der Nutzer ist ein wichtiger Faktor, um das Risiko zu vermindern. Nutzer sollten darin geschult werden, verdächtige Browsererweiterungen zu erkennen. Da es aus der Sicht des Nutzers normalerweise keine Anzeichen dafür gibt, dass sein Browser kompromittiert ist, sollte der Nutzer dazu angehalten werden, seine Browser-Sitzungen regelmäßig zu schließen, wenn sie nicht mehr benötigt werden. Des Weiteren sollten Nutzer geschult werden, um Social-Engineering-Angriffen standzuhalten.

Eine weitere wirkungsvolle Gegenmaßnahme ist das regelmäßige Aktualisieren des Virenscanners. Da viele MITB-Schadprogramme statische Codedateien enthalten, können sie von Antiviren-Software zuverlässig blockiert und entfernt werden. Des Weiteren sollten auch keine Apps oder Software aus nicht vertrauenswürdigen Quellen heruntergeladen werden.

Wie erkenne ich Man-in-the-Browser-Angriffe?

Eines der größten Probleme beim Umgang mit MITB-Angriffen ist, dass sie nur schwierig zu erkennen sind. Der normale Nutzerverkehr überdeckt den Angreiferverkehr, es werden keine neuen Prozesse erzeugt und bösartige Anmeldungen sind nur schwierig von normalen Benutzeranmeldungen zu unterscheiden.

Dennoch gibt es subtile Hinweise, die auf einen MITB-Angriff deuten können:

- Es gibt zusätzliche oder fehlende Elemente auf der Website

- Man erhält eine Anmeldebenachrichtigung von einem Gerät, das man nicht kennt

- Man wird vom Benutzerkonto abgemeldet

- Das Antivirusprogramm erkennt Malware auf dem Computer

Fazit

Ein Man-in-the-Browser-Angriff ist eine der effektivsten Methoden, um Menschen online zu bestehlen. Die gute Nachricht ist, dass solche Angriffe zwar schwer zu erkennen, aber leicht zu verhindern sind. Ein Man-in-the-Browser-Angriff ist nicht möglich, ohne zuvor einen Trojaner zu installieren. Mit der richtigen Sicherheitssoftware, einer ordnungsgemäßen Verwaltung der Benutzerkonten und einer entsprechenden Schulung der Nutzer können Unternehmen die Wahrscheinlichkeit, dass ihre Mitarbeiter zu einem weiteren Opfer eines MITB-Angriffs werden, erheblich verringern.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: