Klassifikation von Pentests nach BSI

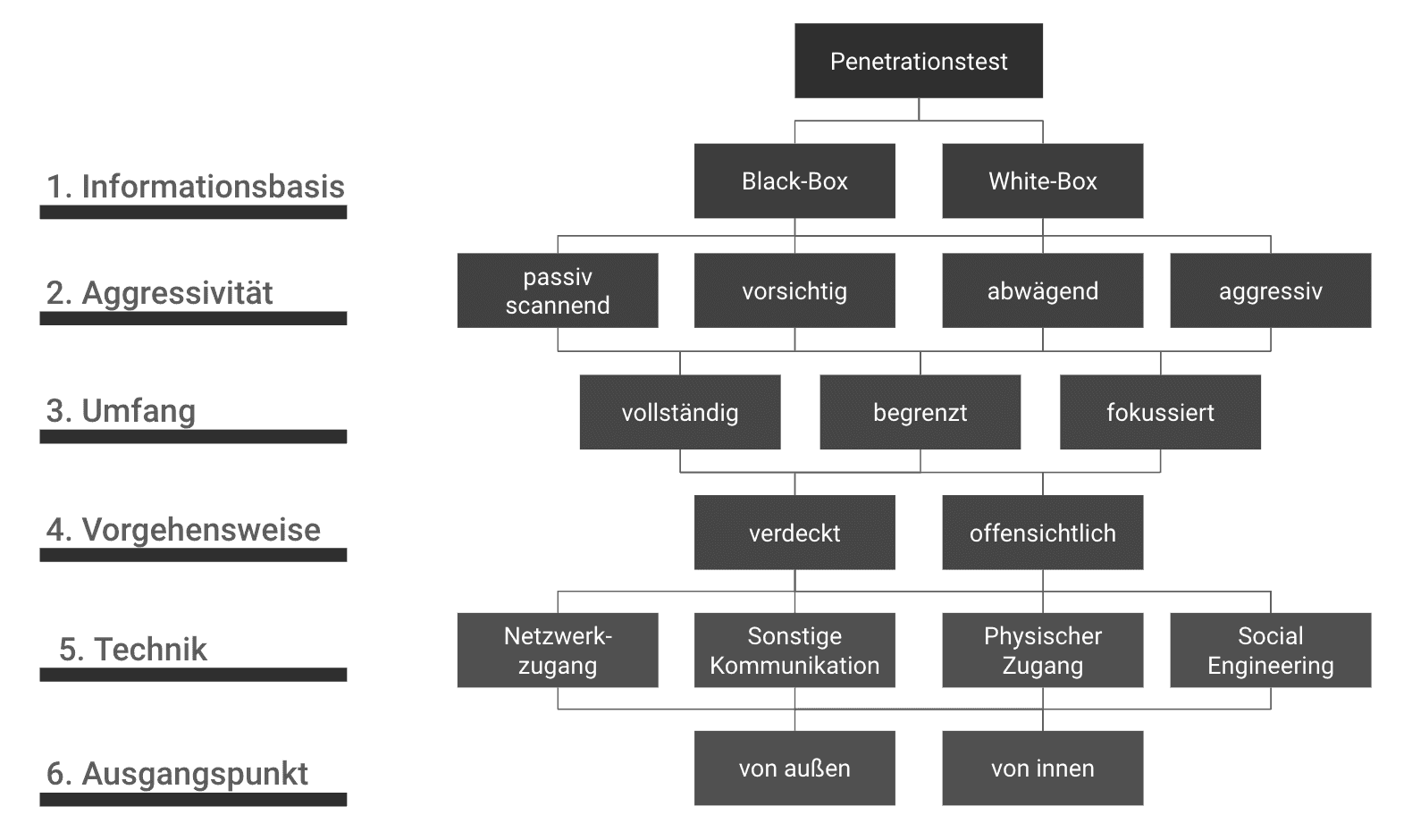

Penetrationstests, Penetration Test oder kurz Pentest(ing), unterscheiden sich nicht nur im Untersuchungsgegenstand (Web, Mobile, Infrastruktur, etc.) oder Prüftiefe. Es gibt sechs Kriterien, die Einfluss die Durchführung eines Pentests nehmen können.

Inhaltsverzeichnis

Sie überlegen, einen Penetration Test durchzuführen, wissen aber nicht, wo Sie starten sollen? Gerne empfehlen wir Ihnen dazu die Studie zum Durchführungskonzept für Penetrationstests vom Bundesamt für Information und Sicherheit (BSI). Denn das BSI hat eine Klassifikation von Penetrationstests vorgenommen.

Abhängig von der Zielsetzung und seiner individuellen Gefahrenlage kann ein Auftraggeber anhand von Kriterien festlegen, auf welche Weise der Penetration Test durchgeführt werden soll. Folgende Fragen können Sie sich dabei stellen:

- Untersuchungsobjekt: Welches Zielsystem/welche Anwendung soll angegriffen werden?

- Informationsbasis: Werden für den Penetration Test Zugangsdaten, Informationen wie eine API-Dokumentation oder andere Informationen zur Verfügung gestellt?

- Aggressivität: Wird für den Penetration Tests ein Testsystem bereitgestellt oder müssen wir die Auswirkungen des Handelns stets abgeschätzt und ggf. Rücksprache mit dem Auftraggeber gehalten werden, um Störungen im Produktivsystem zu vermeiden?

- Ort: Soll die Untersuchung vor Ort oder aus der Ferne stattfinden?

- Ziel: Sollen sensitive Daten, wie Zugangscodes, von Angestellten über das Vortäuschen falscher Tatsachen entlockt werden?

Diese Fragen und die nachfolgende Klassifikation des BSI sollen als Denkanstoß für Ihr Pentest-Vorhaben dienen.

Die Abbildung gibt einen Überblick über die Klassifikation von Penetrationstests des BSI.

Stellen Sie sich nun Folgendes vor

Sie mussten Ihren langjährigen Mitarbeiter in der IT-Administration kündigen. Dieser besitzt umfangreiche Kenntnisse über die interne Struktur sowie Prozesse in Ihrem Unternehmen. Außerdem erinnert er sich gut an weitere Informationen (Informationsbasis: White-Box). Er ist derart verärgert über die Behandlung seiner Person und Kündigung, dass er beschließt, sich zu rächen (Aggressivitätslevel: aggressiv). Durch seine langjährige Betriebszugehörigkeit kennt er die Systeme und Anwendungen, mit denen gearbeitet wird und somit auch Schwachpunkte. Er weiß also umfassend Bescheid (Umfang: vollständig bis fokussiert).

Durch seine emotionale Reaktion wird er unbedacht handeln, ist zudem kein professioneller Hacker und wird daher irgendwann entdeckt werden (Vorgehensweise: offensichtlich). Ihm wurden bei der Entlassung hoffentlich sämtliche Zugänge entzogen, sodass es ihm nur bleibt, aus der externen Perspektive anzugreifen (Technik und Ausgangspunkt).

Die Technik

Penetrationstest IT-Infrastruktur

Der Penetrationstest der IT-Infrastruktur umfasst die Überprüfung von Sicherheitslücken wie beispielsweise Servern, Firewalls, WLAN-Netzen und VPN-Zugängen. Diese Tests können sowohl für extern zugängliche Systeme über das Internet als auch für interne Unternehmens- und Büro-Netzwerke durchgeführt werden. Dabei erfolgt auch eine detaillierte Analyse der Active-Directory-Strukturen in Windows-Umgebungen sowie der Vernetzung von Standorten, Systemen und Konten.

Penetrationstest Webanwendung

Dieser konzentriert sich auf die Überprüfung von SaaS-Anwendungen, Homepages, Webshops u.v.m.. In der Regel sind diese Anwendungen öffentlich über das Internet erreichbar. Die Tests orientieren sich an den Richtlinien des Open Web Application Security Project (OWASP) und berücksichtigen insbesondere die häufig auftretenden Schwachstellen des OWASP Testing Guide. Die Prüfungen werden jedoch nicht ausschließlich darauf beschränkt.

Mobile Apps Testing

Bei Mobile App Penetration Testing handelt es sich um einen Prozess zur Überprüfung der Sicherheit von mobilen Anwendungen, kurz Apps. Wir verwenden für die Durchführung des Mobile-Pentestings den OWASP Mobile Security Testing Guide. In der heutigen digitalen Welt, in der sensible Daten verarbeitet werden und eine sichere Interoperabilität zwischen verschiedenen APIs gewährleistet werden muss, ist eine solche Analyse unverzichtbar.

Social-Engineering

Hierbei können verschiedene Methoden zum Einsatz kommen, wie z. B. Fake-Profile, Fake-Mails, Phishing via Microsoft Teams oder Telefonate eingesetzt, um Zugriff auf interne Informationen und Login-Daten zu erhalten. Die Auswahl der Methoden erfolgt in Abstimmung mit dem Kunden und relevanten internen Stellen (z. B. Datenschutz, Betriebsrat).

Der Ausgangspunkt

Externe Perspektive

Beim Pentest aus externer Perspektive werden öffentlich erreichbare Bereiche eines Netzwerks via Internet untersucht. Ein Pentester simuliert dabei einen externen Angreifer, um teilweise interne Strukturen zu ermitteln und in die IT-Umgebung einzudringen. Die Tests erfolgen ausschließlich innerhalb des vorab festgelegten Testumfangs.

Interne Perspektive

Im Gegensatz dazu haben die Tester beim internen Penetrationstest bereits Zugang zur inneren Infrastruktur des Netzwerks. Dieses Vorgehen orientiert sich am "Assume-Compromise"-Ansatz, der davon ausgeht, dass irgendwann ein IT-System oder ein Benutzerkonto kompromittiert wird. Die Untersuchung konzentriert sich daher auf spätere Phasen des Angriffs-Lebenszyklus, um eine realistische und wirtschaftliche Risikoprüfung in der Tiefe zu ermöglichen.

Informationsbasis

Wenn Sie mehr über die Informationsbasis erfahren wollen, lesen Sie gerne unseren Artikel über die Testmethoden White-, Black- und Gray-Box.

Rechtliches

Vor der Durchführung eines Pentests muss der Auftraggeber schriftlich zugestimmt haben, dass seine Systeme und Anwendungen durch uns als Pentest-Dienstleister angegriffen werden dürfen. Ohne diese Einwilligung sind die Tests rechtswidrig und stellen eine Straftat dar. Die Tests dürfen sich ausschließlich auf Objekte beziehen, die eindeutig zum zu testenden Unternehmen gehören oder für die durch zusätzliche Absprachen eine Erlaubnis vorliegt. IT-Systeme Dritter dürfen nicht ohne deren zusätzliche Zustimmung getestet werden. Daher ist es ratsam, die Möglichkeit von Penetration Tests im Vorfeld vertraglich mit Drittanbietern und Dienstleistern zu regeln oder zumindest die Vorgehensweise zu klären.

Bei Bedarf unterstützen wir Sie gerne mit detaillierten Erklärungen zur technischen Vorgehensweise bei eventuellen Rückfragen.

Quellen

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: