Externer vs interner Pentest: Der Unterschied

Penetrationstests können je nach Ziel des Projekts entweder extern oder intern durchgeführt werden.

Inhaltsverzeichnis

Ein externer Penetrationstest ist der traditionelle und häufigere Ansatz. Hierbei wird erforscht und versucht, Schwachstellen auszunutzen, die von einem externen Benutzer ohne ordnungsgemäße Autorisierung und Berechtigungen missbraucht werden könnten. Ein interner Penetrationstest ähnelt einer IT-Schwachstellenbewertung, jedoch geht dieser einen Schritt weiter, indem versucht wird, die Schwachstellen auszunutzen und festzustellen, welche Informationen tatsächlich offengelegt werden. Die Ziele beim internen Pentest sind zwar identisch, jedoch stehen dort meistens mehr Angriffsvektoren zu Verfügung. Die Behauptung der CREST im "Ein Leitfaden für die Durchführung eines effektiven Penetrationstestprogramms" besagt "Führen Sie eine ganze Reihe von Tests durch mit intern und extern Betrachtung". In diesem Artikel werden wir diese These genauer untersuchen.

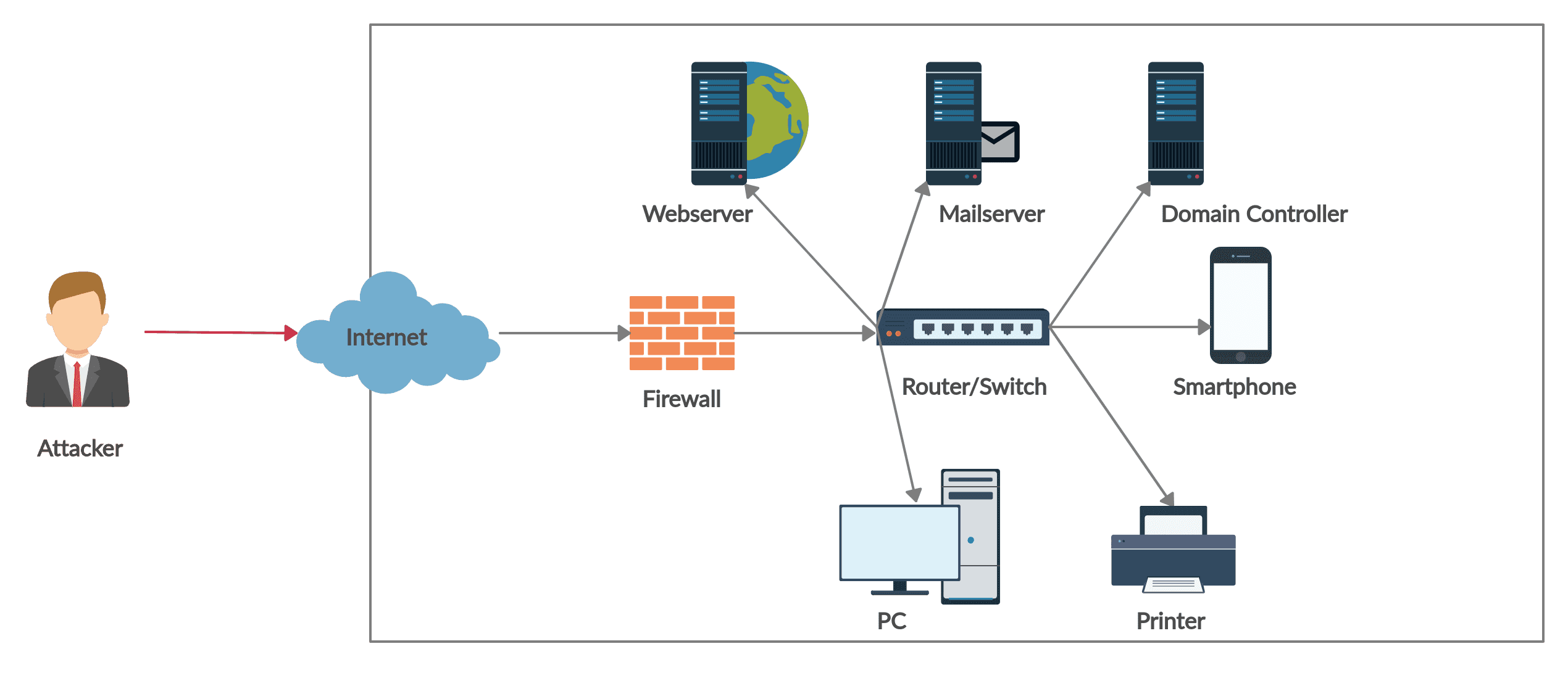

Externer Pentest

Externe Penetrationstests bestehen darin, öffentliche Endpunkte zu testen, um die Wahrscheinlichkeit eines Angriffs durch einen entfernten Angreifer auszumerzen. Durch Ausnutzung der gefundenen Schwachstellen werden die Informationen identifiziert, die für Außenstehende zugänglich sind. Somit werden die nach außen gerichteten Vermögenswerte einer Organisation angegriffen und danach bewertet.

Während eines externen Penetrationstests versucht der Prüfer, in das interne Netzwerk einzudringen, indem er Schwachstellen ausnutzt, die an den externen Diensten entdeckt wurden. Alternativ dazu kann der Tester versuchen, Zugang zu privilegierten Daten über nach außen gerichtete Ressourcen wie APIs, Websites. VPNs, Firewalls-Mailserver und Dateifreigaben zu erhalten. Während des Tests führt der Angreifer eine Erkundung der in der Reichweite befindlichen Vermögenswerte durch und sammelt dabei Informationen. Diese Informationen umfassen auch offene Ports, Schwachstellen und allgemeine Informationen über die Benutzer der Organisation für Passwortangriffe.

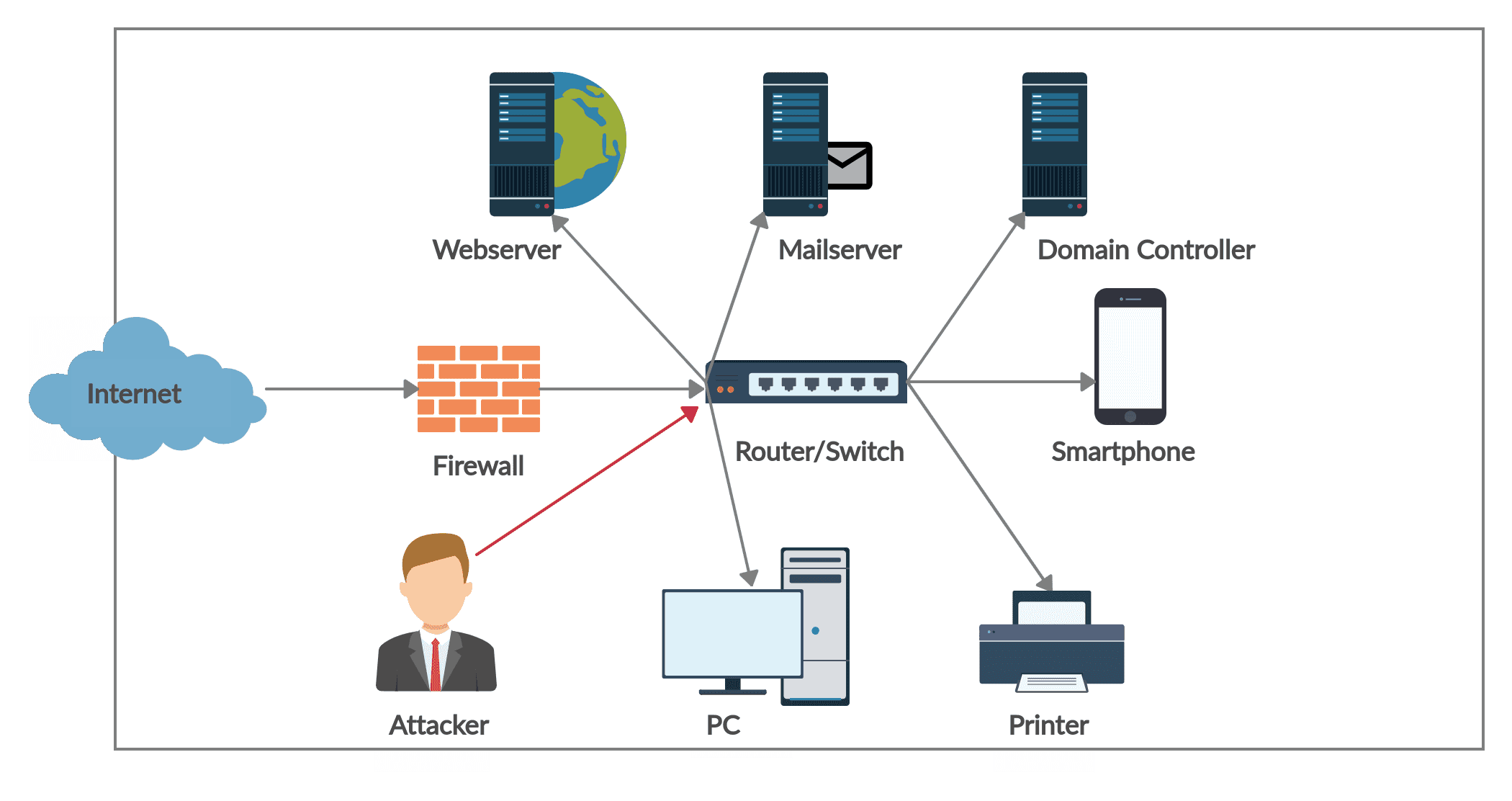

Interner Pentest

Ein interner Penetrationstest verwendet eine andere Art und Weise des Umgangs mit den Angriffen und kommt nach meist nach dem Abschluss eines externen Penetrationstests zum Tragen.

Mit diesem Ansatz wird ein Angreifer auf der Innenseite simuliert. Während das Testen in vielerlei Hinsicht wie extern ist, besteht der Hauptunterschied zwischen internen und externen Penetrationstests darin, dass bei internen Tests davon ausgegangen wird, dass der Angreifer bereits Zugang hat. Vielleicht hat er sich sogar schon Zugang durch Fehler innerhalb des Systems verschafft. Bei diesem Test geht es in erster Linie darum, festzustellen, was ein Angreifer, der intern Zugang zu Ihrem Netzwerk hat, erreichen könnte.

Ein Angriff von innen hat das Potenzial, weitaus größeren Schaden anzurichten als ein Angriff von außen, da einige der Schutzsysteme bereits umgangen wurden und in vielen Fällen die Person auf der Innenseite Kenntnisse über das Netzwerk selbst hat. Dies verschafft ihnen einen starken Vorteil gegenüber einer externen Bedrohung. Es wird festgestellt, wie weit sich ein Angreifer durch ein Netzwerk bewegen kann, nachdem ein externer Bruch stattgefunden hat.

Während eines internen Penetrationstests nutzt der Penetrationstester entweder eine vorher installierte Testbox in dem Netzwerk oder seinen Computer im Inneren des Netzwerks, um die Bewertung durchzuführen. Die Verwendung einer Testbox statt die Anwesenheit mit dem Computer vor Ort ist die bevorzugte Methode, da dies oft ein stabilerer Testpfad ist, da Werkzeuge zeitlich unbegrenzt laufen können und mehrere Analysten Zugriff bekommen können.

Sobald der Zugriff auf den Domänencontroller erreicht ist oder der Angreifer die Kontrolle über die wertvollsten Informationen der Organisation erlangen kann, ist der Test, je nach Beauftragung, im Allgemeinen abgeschlossen.

Fazit

Die Bedeutung sowohl externer als auch interner Pentests für ein Unternehmen darf nicht unterschätzt werden. Unabhängig davon, ob sie von einem internen Team oder einem Drittunternehmen durchgeführt werden, wird es sich langfristig für die Sicherheitslage des Unternehmens auszahlen, wenn man sich die Zeit nimmt und sich die Mühe macht, einen Test durchzuführen, der dabei hilft, ausnutzbare Schwachstellen innerhalb des Netzwerks zu identifizieren. Wenn dieser kritische Aspekt eines gesunden Information Security Management System (ISMS) ignoriert wird, kann dies bestenfalls dazu führen, dass man nicht weiß, ob ein Angreifer die Organisation erfolgreich angreifen kann, und schlimmstenfalls dazu, dass eine Schwachstelle nicht erkannt wird, die zu einem nicht autorisierten Datenabfluss führt.

Die Akzeptanz und Durchsetzung von Unternehmensrichtlinien sowie regelmäßige Penetrationstests können Ihrer Organisation helfen, den Überblick zu behalten und Angreifer in Schach zu halten. Beide Tests sind für die Aufrechterhaltung eines gut abgesicherten Netzwerks von entscheidender Bedeutung und sollten mindestens einmal pro Jahr durchgeführt werden. Weitere Informationen finden Sie im Praxis-Leitfaden für Penetrationstests vom BSI.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: