E-Mail-Verschlüsselung mit PGP

Der Sinn hinter der Verwendung von PGP ist, dass gesendete Nachrichten aufgrund der Verschlüsselung, während der Übertragung von niemandem abgefangen und gelesen werden können.

Inhaltsverzeichnis

Einführung

PGP steht für Pretty Good Privacy, ist jedoch mehr als nur „Pretty Good“. Tatsächlich ist PGP das am weitesten verbreitete E-Mail-Verschlüsselungssystem. Der Sinn hinter der Verwendung von PGP ist, dass gesendete Nachrichten aufgrund der Verschlüsselung, während der Übertragung von niemandem abgefangen und gelesen werden können. PGP wurde im Laufe seiner langjährigen Nutzung gründlich getestet, die wenigen Schwachstellen sind bekannt und behoben.

Was ist PGP?

PGP ist eine kryptografische Methode, mit der Menschen verschlüsselt kommunizieren können. Wird eine Nachricht mit PGP gesendet, so wird diese vorher in einen unlesbaren Chiffretext umgewandelt. Nur der Empfänger hat den Schlüssel, um den Text anschließend auf seinem Gerät wieder in eine lesbare Nachricht umzuwandeln.

PGP authentifiziert zudem die Identität des Absenders und stellt sicher, dass die Nachricht während der Übertragung nicht manipuliert wurde.

Vor der Verwendung von E-Mail-Verschlüsselung konnte ein Angreifer theoretisch alle Nachrichten lesen. Daher wurde PGP in den 1990er-Jahren entwickelt, um den privaten Austausch von E-Mails und anderen Arten von Nachrichten zu ermöglichen. Heute ist PGP in OpenPGP standardisiert und ist inzwischen zu einem wichtigen Standard für die E-Mail-Sicherheit geworden. Unter anderem deshalb wird es in großem Umfang zum Schutz von Einzelpersonen und Organisationen eingesetzt.

Wie funktioniert PGP?

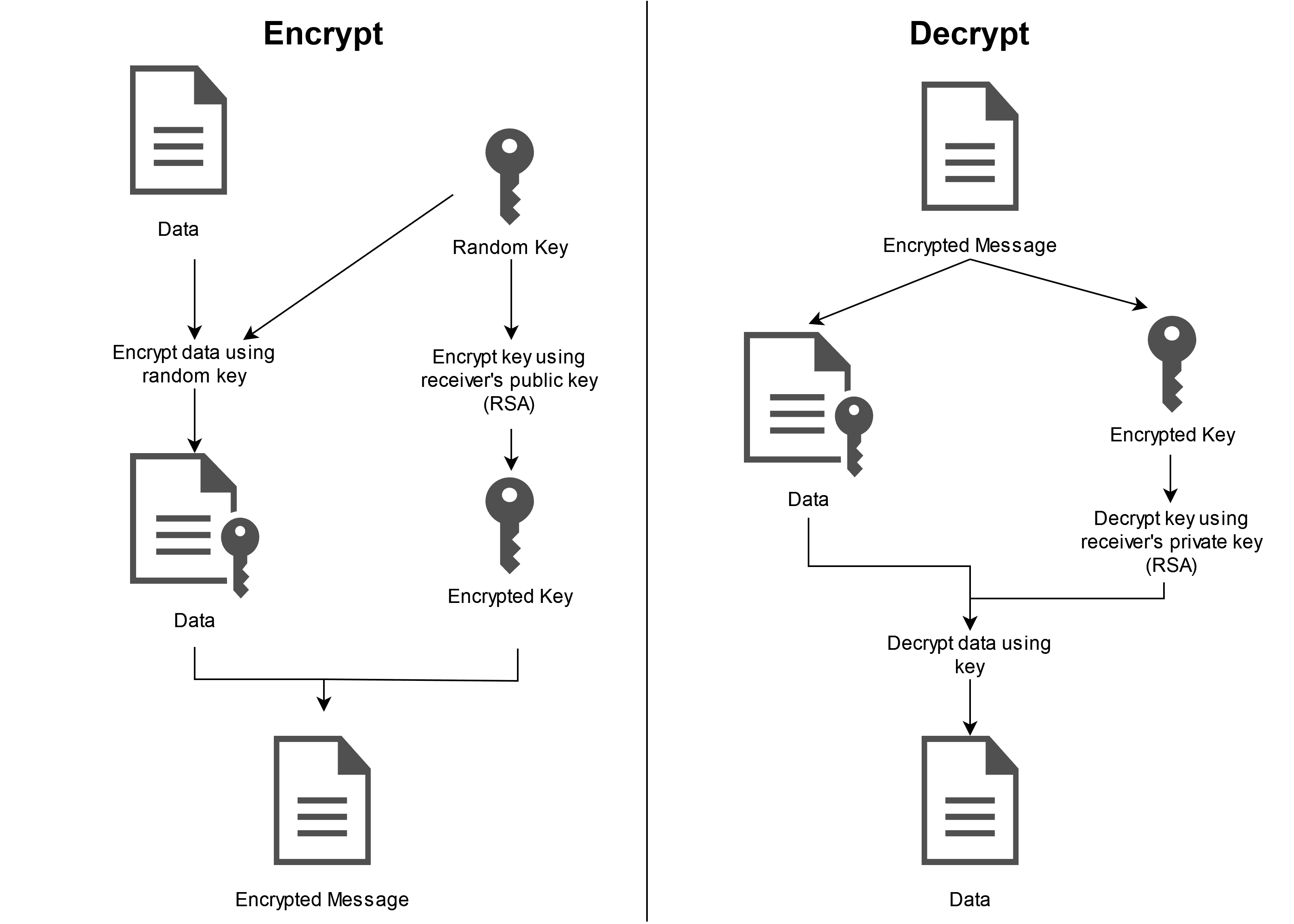

PGP verwendet eine Kombination aus symmetrischer Verschlüsselung (d.h. ein einmalig verwendbarer Sitzungsschlüssel, der die Nachricht ver- und entschlüsselt) und öffentlicher Verschlüsselung (d.h. die für den Empfänger eindeutigen Schlüssel ver- und entschlüsseln den Sitzungsschlüssel). In diesem Artikel beschränken wir uns auf die grundlegenden Konzepte.

Als erstes erzeugt PGP einen zufälligen Sitzungsschlüssel. Dieser Schlüssel ist eine sehr große Zahl, die zum Verschlüsseln und Entschlüsseln des Inhalts der Nachricht verwendet wird. Nur jemand, der den Sitzungsschlüssel kennt, kann die Nachricht lesen. Da der Sitzungsschlüssel extrem groß ist, ist es sehr unwahrscheinlich, dass diesen jemand erraten kann. Zudem wird dieser Sitzungsschlüssel auch nie wieder für andere Nachrichten verwendet.

Anschließend wird der Sitzungsschlüssel mit dem öffentlichen Schlüssel des Empfängers verschlüsselt. Der öffentliche Schlüssel ist für jede Person einzigartig und dient der gemeinsamen Nutzung. Da er sich nicht ändert, ist der öffentliche Schlüssel wie eine E-Mail-Adresse. Er ist an eine Person gebunden, und jeder kann ihn verwenden, um dieser Person eine verschlüsselte Nachricht zu senden.

PGP nimmt den zusätzlichen Schritt der Verschlüsselung der Nachricht und des Sitzungsschlüssels vor, weil die Kryptografie mit öffentlichen Schlüsseln, besonders bei großen Nachrichten, viel langsamer ist als die symmetrische Kryptografie. Es würde sehr viel Zeit und Rechenleistung erfordern, große E-Mails oder Dateien direkt mit dem öffentlichen Schlüssel zu ver- und entschlüsseln. Stattdessen wird die Public-Key-Kryptografie nur zur Verschlüsselung des Sitzungsschlüssels verwendet.

Die Verwendung symmetrischer Kryptografie ohne Public-Key-Kryptografie wäre weniger praktisch, da der Sitzungsschlüssel irgendwie mit dem Empfänger sicher geteilt werden muss. Den Sitzungsschlüssel im Klartext auszutauschen wäre nicht sicher, da jeder, der den Sitzungsschlüssel abfängt, diese lesen und somit die gesamte Nachricht entschlüsseln kann.

Die Weitergabe des Sitzungsschlüssels über einen andere verschlüsselten Kanäle oder persönlich wäre für die Online-Kommunikation unpraktisch. Daher kombiniert PGP die Effizienz der symmetrischen Verschlüsselung mit dem Nutzen der Verschlüsselung mit öffentlichen Schlüsseln.

Signatur

Der öffentliche Schlüssel besitzt noch eine weitere Funktion, das Signieren von E-Mails bzw. das Überprüfen der Signatur einer E-Mail. Wenn ein E-Mail-Empfänger sich beispielsweise nicht sicher ist, wer ihm eine E-Mail schickt, kann er eine digitale Signatur in Verbindung mit PGP verwenden, um die Identität zu überprüfen.

Bei der Signatur wird mithilfe eines Hash-Algorithmus ein Hash-Wert erzeugt. Dieser wird anschließend mit dem privaten Schlüssel des Absenders signiert. Die erzeugte Signatur wird an die Nachricht angefügt.

Die Prüfung der Signatur erfolgt über den öffentlichen Schlüssel des Absenders. Mit dem öffentlichen Schlüssel wird der verschlüsselte Hash-Wert bestimmt und mit dem Hash-Wert der Nachricht verglichen. Sind diese Werte nicht identisch, weiß der Empfänger, dass ein Zeichen in der Nachricht während der Übertragung geändert wurde. Dies gibt Aufschluss darüber, ob der Absender derjenige ist, der er vorgibt zu sein, ob eine gefälschte digitale Signatur verwendet wurde oder ob die E-Mail-Nachricht manipuliert oder gehackt worden ist.

Web of Trust

Im Vergleich zu S/MIME gibt es bei PGP keine zentrale Zertifizierungsstelle, welche die Vertrauenswürdigkeit eines Schlüssels bestätigt, PGP beruht darauf, dass sich die Nutzer gegenseitig vertrauen. Hierzu ist es notwendig, dass jeder PGP-Nutzer die öffentlichen Schlüssel der Personen, denen er vertraut, mit seinem privaten Schlüssel beglaubigt. Das bedeutet, dass ein PGP-Nutzer bestätigt, dass der öffentliche Schlüssel eines anderen PGP-Nutzers tatsächlich dieser Person gehört.

Durch die gegenseitige Beglaubigung entsteht ein gegenseitiges Netz des Vertrauens, das sogenannte „Web of Trust“.

Wie sicher ist PGP?

Grundsätzlich gilt PGP bei der Verschlüsselung der E-Mail als sicher, dies gilt jedoch nicht für die Metadaten einer E-Mail wie Sender, Empfänger, Betreff, Datum, IP-Adresse etc.

Die Schwierigkeit bei PGP besteht eher auf Nutzerseite, da sich ein Nutzer selbst um das Schlüsselmanagement kümmern muss und selbstständig ein „Web of Trust“ aufbauen muss. Die Sicherheit von PGP basiert auf der Geheimhaltung des privaten Schlüssels, sowie dem zugehörigen Passwort. PGP ist nur sicher, so lange diese Information geheim gehalten und nicht für andere zugänglich ist.

Des Weiteren ist es ratsam, einen möglichst langen Schlüssel zu verwenden, um das Knacken der Verschlüsselung so zeitaufwendig wie möglich zu gestalten.

Nachteile von PGP

Der größte Nachteil von PGP ist die Benutzerfreundlichkeit, dass bedeutet das die Verwendung von PGP zu einem erheblichen Mehraufwand führen kann. Überdies sollten sich Nutzer über die Funktionsweise von PGP im Klaren sein, sodass keine Schwachstellen durch die falsche Verwendung entstehen.

Sowohl der Absender als auch der Empfänger müssen kompatible Versionen von PGP verwenden, da ansonsten der Inhalt für den Empfänger nicht entschlüsselbar ist und die Nachricht nicht gelesen werden kann.

Fazit

Grundsätzlich ist die Verschlüsselung von E-Mails mit PGP zu empfehlen, da die Methode weiterhin als sicher gilt. Es ist jedoch zu beachten, dass beide Kommunikationspartner PGP verwenden müssen, um verschlüsselte Nachrichten lesen zu können.

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: