Was ist Open Source Intelligence?

Open Source Intelligence, kurz OSINT genannt, bezieht sich auf das Sammeln von Informationen aus öff. Quellen, um sie im Kontext der Aufklärung zu nutzen.

Inhaltsverzeichnis

Open Source Intelligence, kurz OSINT genannt, bezieht sich auf das Sammeln von Informationen aus öffentlichen Quellen, um sie im Kontext der Aufklärung zu nutzen. In der "Welt des Internets" gibt es viele Zustände, deren Auswirkungen auf unser Leben sowohl Vor- als auch Nachteile haben. Ursprünglich stammt der Begriff OSINT aus dem militärischen Bereich und bezog sich auf die strategische Sammlung von öffentlich verfügbaren Informationen und deren Analyse, um verwertbare Erkenntnisse zu gewinnen. Der Anwendungsbereich von OSINT ist nicht nur auf Cybersicherheit beschränkt, sondern auch auf Unternehmens-, Geschäfts- und militärische Nachrichtendienste oder andere Bereiche, in denen Informationen wichtig sind.

Um mit der Abwehr von Cyber-Angriffen zu beginnen, ist es wichtig, die Informationen zu verstehen, die über Ihr Unternehmen aus öffentlichen Quellen gesammelt werden können. Das Dark Web und die Sammlung von OSINT tun genau das.

Umfassenden OSINT-Techniken identifizieren IP-Adressen, Ports, Sub-Domains, Dienste, verwendete Technologien, sensible Daten und Zugangsdaten eines Unternehmens und bilden so dessen Angriffsvektoren ab.

Welche Arten gibt es?

Die Aufklärungsarten bei einer OSINT Analyse lassen sich in zwei Kategorien unterteilen, passiv und aktiv.

Passive Methoden sind solche, die keine Interaktion mit den Zielsystemen erfordern und deshalb nicht detektiert werden können.

Bei der aktiven Datenerfassung interagieren die Analysten mit den Zielsystemen, was den Einsatz fortgeschrittener Techniken oder auch einfache Interaktionen wie die Registrierung auf der Website einer Organisation beinhalten kann, um Materialien zu erhalten, die nur registrierten Benutzern zur Verfügung stehen.

Die aktiven Methoden sind durch Sicherheitsmechanismen wie IPS/IDS detektierbar, deshalb ist es hier notwendig wesentlich vorsichtiger vorzugehen, um nicht erkannt zu werden.

Die Analysten müssen zwar spezielle OSINT-Techniken, die auf die Bedürfnisse der Zielorganisation zugeschnitten sind, anwenden, aber die Befolgung der allgemeinen Vorgehensweise hilft, die Grundlagen für eine effektive Informationsbeschaffung zu schaffen.

Die Vorgehensweise

Identifizierung von Quellen

In der ersten Phase geht es darum, Quellen zu identifizieren, aus denen Informationen gewonnen werden können. Die Quellen werden intern gemäß den vordefinierten Prozessen dokumentiert, um genügend Details zu erfassen, auf die bei Bedarf zurückgegriffen werden kann.

Sammeln von Daten

Der Sicherheitsanalyst sammelt Informationen aus verschiedenen Quellen wie Social Media, Suchmaschinen, OSINT-Tools, Deep und Dark Web und anderen relevanten Quellen, die das Zielunternehmen betreffen.

Datenverarbeitung und Integration

Unsere erfahrenen Sicherheitsanalysten verarbeiten die gesammelten Informationen zu verwertbaren Erkenntnissen, indem sie nach Informationen suchen, die bei der Aufzählung helfen können.

Analyse der Daten

Unter Verwendung effektiver OSINT-Tools führt der Sicherheitsanalyst eine Datenanalyse der verarbeiteten Informationen durch.

Lieferung der Ergebnisse

Sobald die OSINT-Analyse abgeschlossen ist, werden die Ergebnisse berichtet und dem Kunden oder dem Red Team zur Verwendung gestellt oder in einer gegnerischen Simulationen präsentiert.

Die besten OSINT Tools

Maltego

Maltego wurde von Paterva entwickelt und ist ein Werkzeug in Kali Linux (wird mit der Community Edition ausgeliefert). Maltego hilft dabei, mithilfe mehrerer eingebauter Transformationen eine umfangreiche Aufklärung gegen Ziele durchzuführen. Um Maltego zu benutzen, muss der Benutzer zunächst auf der Paterva-Website registriert werden.

Nach der Registrierung kann der Benutzer eine neue Maschine erstellen oder starten, um Transformationen auf dem Ziel auszuführen. Nach dem Konfigurieren müssen die Maschinen gestartet werden. Es gibt verschiedene in Maltego eingebaute Footprints, die gegen das Ziel ausgeführt werden können. Maltego wird beginnen, alle Transformationen mit den Maltego-Servern auszuführen.

Die erwarteten Ergebnisse könnten sein, dass die Domain-zu-IP-Konvertierung stattgefunden hat, dass der Netzblock identifiziert wird, dass die AS-Nummer ebenfalls identifiziert wird, dass die Standorte und andere Phrasen ebenfalls identifiziert werden. Dies sind alles Icons in Maltego, und es gibt eine detaillierte Ansicht über alle diese Icons. Forscher können diesen Prozess fortsetzen, um mehr Informationen über das Ziel zu erhalten. Ein absolut empfehlenswertes Werkzeug, um die Fußspuren einer einzelnen Entität im Internet zu verfolgen.

Recon-Ng

Recon-Ng ist ein weiteres nützliches Tool zur Durchführung von Erkundungen und ist ebenfalls in Kali Linux integriert. Recon-Ng hat verschiedene Module eingebaut, und seine Verwendung ähnelt ein wenig der von Metasploit.

Es können Workspaces erstellt werden, um alle Operationen darin auszuführen. Sobald der Arbeitsbereich erstellt ist, wird der Benutzer zu diesem Arbeitsbereich umgeleitet. Sobald sich der Benutzer im Arbeitsbereich befindet, kann die Domäne mit Domäne hinzufügen "Domänenname" angegeben werden. Nachdem die Domains in recon-ng hinzugefügt wurden, können recon-ng-Module verwendet werden, um Informationen über diese Domain zu extrahieren. Es gibt einige ausgezeichnete Module wie bing_domain_Web und google_site_web, um zusätzliche Domains zu finden, die mit der ursprünglichen Zieldomain in Verbindung stehen. Die Ausgabe dieser Domains sind alle indizierten Domains zu diesen Suchmaschinen. Ein weiteres praktisches Modul ist bing_linkedin_cache, das verwendet werden kann, um die mit der Domain verbundenen E-Mail-Adressen zu finden, die dann für Social Engineering genutzt werden können. Mit anderen Modulen können wir also zusätzliche Informationen über Ziele erhalten. Somit ist recon-ng ein großartiges Tool und sollte in der Werkzeugkiste von Forschern nicht fehlen.

theHarvester

theHarvester ist wiederum ein hervorragendes Werkzeug zum Sammeln von Informationen über das angegebene Ziel. theHarvester ist in Kali eingebaut, ist sehr schnell und viel einfacher zu bedienen als Recon-ng, um grundlegende Informationen zu sammeln. Es kann beobachtet werden, wie versucht wird, Ergebnisse von Google, Bing, PGP-Schlüsselservern usw. zu holen.

Im Folgenden sind die Details aufgeführt, die wir von theHarvester erhalten können: E-Mail-Adresse im Zusammenhang mit der Domain und Ergebnisse von Hosts und virtuellen Hosts, die in Suchmaschinen gefunden werden.

Wir können also sehen, dass theHarvester auch sehr nützlich ist, um Informationen aus den angegebenen Zielen zu extrahieren und mit all seinen Funktionen sehr nützlich ist.

Shodan

Shodan wird als die "Suchmaschine für Hacker" angepriesen, weil es einen riesigen Fußabdruck von Geräten liefert, die online verbunden sind. Es ist eine Goldmine für Forscher, um die exponierten Geräte zu sehen.

Zum Beispiel kann man die angeschlossenen Webcams, Netcams, Verkehrsampeln, etc. sehen. Im Folgenden sind einige der Anwendungsfälle von Shodan aufgeführt: Testen von "Verfügbare Assets" bei geöffnetem RDP-Port, "Standard-Passwörtern" und Assets mit VNC-Viewer.

Shodan ist also ein exzellentes Tool, um den Fingerabdruck von angeschlossenen Assets zu finden. Forscher können sich leicht vorstellen, wie weit sie damit gehen können, um Informationen in der Tiefe zu sammeln.

Google Dorks

Suchmaschinen stellen uns viele Informationen zur Verfügung, und sie indizieren auch viele Informationen, die verwendet werden können, um Informationen über ein Ziel zu sammeln. Google Dorking liefert solche Informationen durch die Verwendung einiger Operatoren, die sonst nur schwer durch einfache Suchvorgänge zu extrahieren sind. Im Folgenden sind einige der in Google Dorking verwendeten Operatoren aufgeführt:

(Titel): Sucht nach erwähnten Wörtern im Seitent

ucht nach erwähnten Wörtern in der URL.

Filetype: Wird verwendet, um Dateitypen zu finden.

Ext: Dies wird verwendet, um Dateien mit bestimmten Erweiterungen zu identifizieren. Denken Sie daran, es für die Suche nach solchen Dateien wie .log zu verwenden, die nicht indiziert werden sollen.

Intext: Dies hilft bei der Suche nach einem bestimmten Text auf der Seite.

Beispiel anhand der E-Mail Adresse

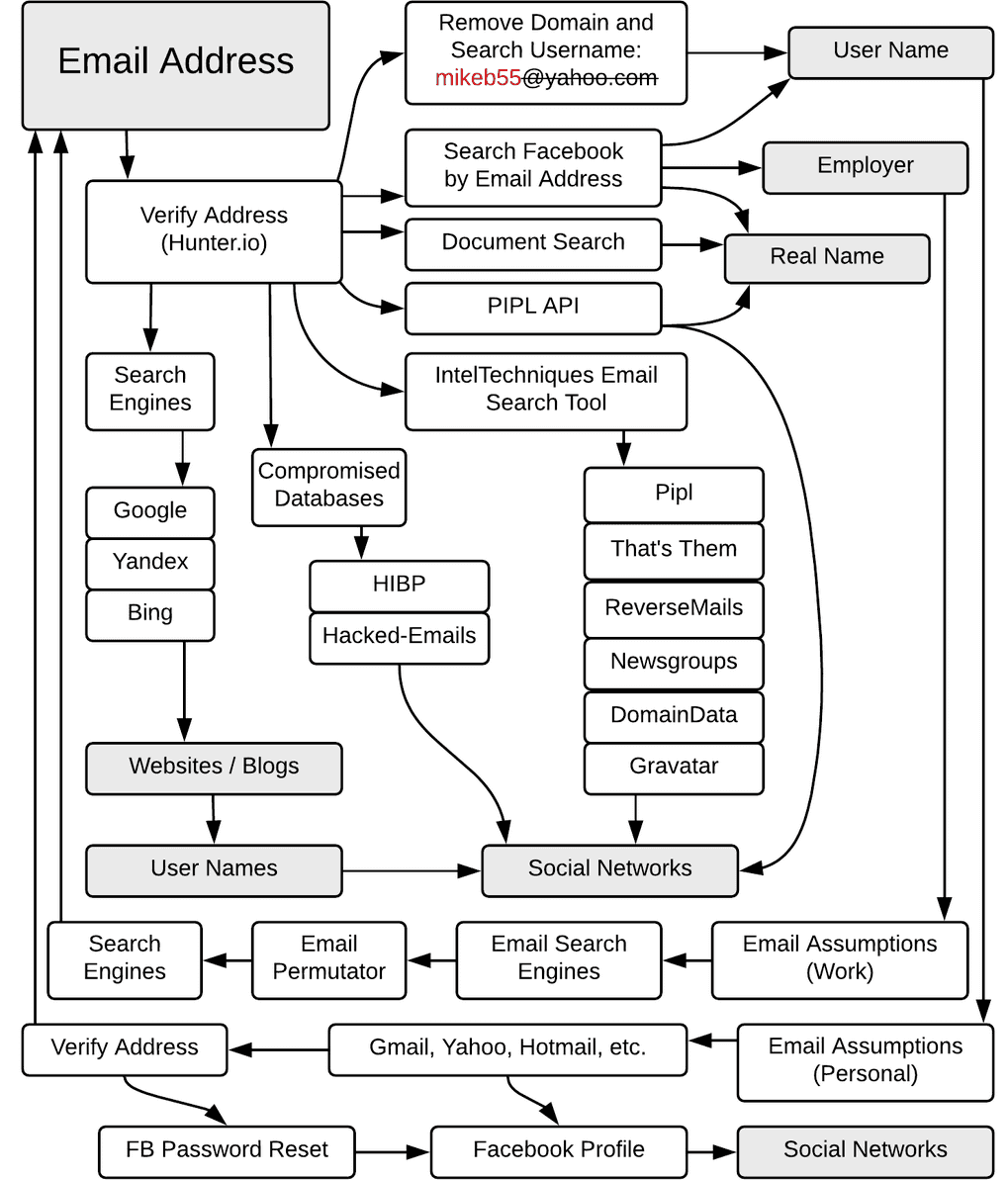

Am Beispiel dieses Flows wird gezeigt, welche weiteren Informationen man ergattern will, wenn man eine E-Mail-Adresse hat. Wichtige Informationen, die man ergattern will, sind Informationen über die dahinter liegende Person, hierzu zählen der vollständige Name des Besitzers der E-Mail-Adresse sowie auch der Arbeitgeber. Zusätzlich versucht man Social Media Accounts zu finden, sowie weitere Benutzernamen, die mit der E-Mail-Adresse in Verbindung stehen. Des Weiteren ist es auch wichtig zu überprüfen, ob diese E-Mail-Adresse bereits in Passwort Leaks enthalten ist.

Abbildung 1: IntelTechniques.com OSINT Workflow Chart: Email Address

Wie in dem Bild zu sehen, ist das Ziel so viele Informationen wie möglich über die Person hinter der E-Mail-Adresse herauszufinden, um diese Informationen anschließend für weitere OSINT-Recherche zu verwenden oder eben, wenn man genügend Informationen hat diese Person direkt anzugreifen.

Weitere Flows zu Parametern wie Domain, Benutzername, usw. können in folgendem Github Repo gefunden werden - https://github.com/willc/OSINT-flowcharts

Was kann man mit den Informationen machen?

Grundsätzlich ist das Sammeln von Informationen meist die Vorarbeit für spätere Cyberangriffe, wie z.B.:

- Social Engineering, z. B. Phishing und E-Mail-Spoofing

- Aufbau von Botnets zur Durchführung von DDoS-Angriffen (Distributed Denial of Service)

- Brute-Force-Angriffe

- Doxing

- Einschleusen von Malware, z. B. Spyware, Ransomware und andere Arten von Malware

Unter anderem deshalb ist es für Unternehmen wichtig, über ein effektives Informationsrisikomanagement zu Verfügung, um dem Missbrauch von OSINT Rechnung zu tragen. Besonders für den Fall von öffentlichen Datenlecks und Softwareschwachstellen sollten Prozesse existieren, um auf diese unmittelbar reagieren zu können.

Fazit

Zusammenfassend lässt sich sagen, dass es heutzutage schwer ist privat zu bleiben und alle Informationen zu kontrollieren, welche im Netz schwirren. Man kann zwar nicht alles kontrollieren, was über einen im Umlauf ist, aber es ist wichtig, sich dessen zumindest bewusst zu sein. Es versteht sich von selbst, dass im digitalen Zeitalter Informationen eine Schlüsselrolle spielen, und wer weiß, wie man sie findet, wird immer einen Schritt voraus sein. Allein dieser Gedanke sollte ausreichen, um in Unternehmen OSINT-Maßnahmen zur Minderung von Cyberrisiken voranzutreiben.

Quellen

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: