Unterschiede zwischen CVSS V3.1 und V4.0

Im 1. November 2023 wurde das Common Vulnerability Scoring System Version 4 (CVSS v4) offiziell als Update für die Version v3.1 eingeführt.

Inhaltsverzeichnis

Am 1. November 2023 wurde das Common Vulnerability Scoring System Version 4 (CVSS v4) offiziell in der allgemeinen Verfügbarkeit eingeführt, nachdem zuvor eine Phase der öffentlichen Vorschau und Rückmeldungen stattgefunden hatte. Diese Einführung wurde vom Forum of Incident Response and Security Teams (FIRST) orchestriert und markiert eine bedeutende Aktualisierung des CVSS-Standards, der zuletzt vor über acht Jahren mit der Veröffentlichung von CVSS v3.0 im Juni 2015 überarbeitet wurde. Das Ziel dieser neuesten Version, CVSS v4, ist es, eine verbesserte Genauigkeit bei der Beurteilung von Schwachstellen für die Industrie und die Öffentlichkeit zu bieten.

Diese neue Version enthält verschiedene Verfeinerungen, darunter eine detailliertere Aufschlüsselung der Basismetriken, um ein differenziertes Verständnis und eine Bewertung von Schwachstellen zu ermöglichen. Zudem hat CVSS v4 eine neue Nomenklatur eingeführt, um Kombinationen von Basismetriken, Bedrohungs- und Umgebungsmetriken zu kennzeichnen, sowie neue Basismetrikwerte für Benutzerinteraktion, die entweder als passiv oder aktiv kategorisiert werden. Für einen tieferen Einblick in diese Änderungen verweisen wir auf unseren ausführlichen Blog-Artikel.

Der Erfolg von CVSS v4 hängt von der weit verbreiteten Nutzung durch Cybersecurity-Anbieter und -Community, der Klarheit und Benutzerfreundlichkeit seiner verfeinerten Metriken sowie einer präzisen Bewertung von Schwachstellen ab. Die Integration in bestehende Systeme, Unterstützung seitens der Anbieter sowie aktive Beteiligung von Community und Regulierungsbehörden sind entscheidend. Ihre Wirksamkeit in der realen Welt, zusammen mit einem Rückkopplungsmechanismus für kontinuierliche Verbesserung und zeitnahe Aktualisierungen als Reaktion auf aufkommende Bedrohungen, werden ihren langfristigen Einfluss und ihre Nützlichkeit bei der Verbesserung von Cybersecurity-Maßnahmen bestimmen.

Was ist neu in CVSS v4.0?

Terminologie

Das CVSS-Framework bestand immer aus drei Metrikgruppen, nämlich Basis, Temporal und Umgebung. Aufgrund der Beliebtheit des CVSS-Basiswerts wurde dieser jedoch gleichbedeutend mit dem Gesamt-CVSS-Wert. Der CVSS-Wert ist jedoch nicht nur ein Basisfall. Um dies zu betonen, wurde von CVSS v4 die folgende neue Nomenklatur eingeführt:

- CVSS-B: Base metrics

- CVSS-BE : Base and Environmental metrics

- CVSS-BT: Base and Threat metrics

- CVSS-BTE: Base, Threat, Environmental metrics

Neue Basis-Metrik: Attack Requirement (AT)

Die neue Metrik für Attack Requirement (AT) zielt darauf ab, eine detailliertere Sicht auf die Attack Complexity (AC) zu geben. Diese neue Metrik erfasst die Voraussetzungen und Ausführungsbedingungen bzw. Variablen des verwundbaren Systems, die den Angriff ermöglichen.

- Attack Complexity – Spiegelt den Aufwand wider, der für die Entwicklung von Exploits erforderlich ist, um defensive oder sicherheitsverstärkende Technologien zu umgehen oder zu überwinden (Verteidigungsmaßnahmen).

- Attack Requirements– Spiegeln die Voraussetzungen des verwundbaren Bestandteils wider, die den Angriff ermöglichen.

Ergänzende Metrik: Supplemental Metric Group

CVSS v4.0 führt eine neue optionale Metrikgruppe namens "Supplemental Metric Group " ein. Sie liefert Metriken, die zusätzliche extrinsische Merkmale einer Schwachstelle beschreiben und messen. Ziel der Ergänzenden Metrikgruppe ist es, kontextbezogene Informationen bereitzustellen, die Anwender nutzen können, um zusätzliche Maßnahmen zur Unterstützung bei der Risikoanalyse zu ergreifen. Es ist wichtig zu beachten, dass ergänzende Metriken optional sind und keinen Einfluss auf die berechneten CVSS-Werte haben. Ergänzende Metriken helfen Ihnen, extrinsische Fragen zu Schwachstellen besser zu verstehen, wie zum Beispiel:

- Sicherheit: Hat die Ausnutzung dieser Sicherheitslücke Auswirkungen auf die Sicherheit einer Organisation?

- Automatisierbar: Sind Angreifer in der Lage, die Ausnutzung dieser Schwachstelle zu automatisieren?

- Wiederherstellung: Sind die Systeme/Komponenten nach einem Angriff in der Lage, sich selbst wiederherzustellen?

- Dringlichkeit: Wie hoch stuft der Hersteller diese Sicherheitslücke ein?

- Wertintensität: Über welche Ressourcen erlangt der Angreifer mit einem einzigen Ausnutzungsereignis Kontrolle?

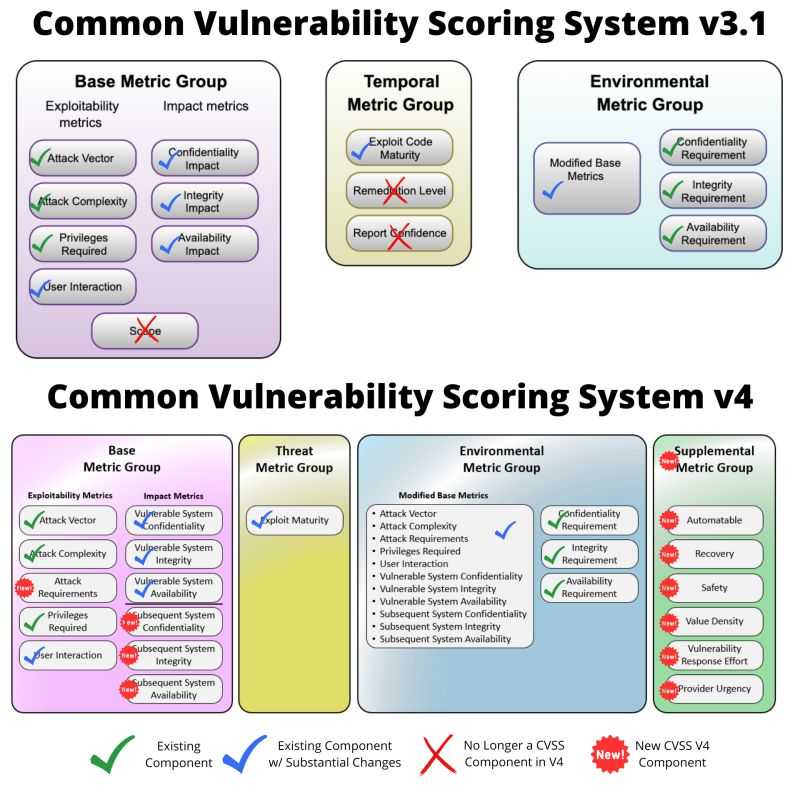

CVSS v3.1 vs CVSS v4.0

Die Abbildung unten gibt einen Überblick über die Änderungen zwischen CVSS v3.1 und CVSS v4.0.

Was wurde in CVSS v4.0 aktualisiert?

CVSS v4.0 bietet verbesserte Richtlinien für CVSS-Analysten, um konsistente Punktzahlen zu erstellen, Richtlinien zur Bewertung von Schwachstellen in Softwarebibliotheken usw. CVSS v4.0 ist darauf ausgelegt, mehrere CVSS-Punktzahlen für dieselbe Schwachstelle zu unterstützen, die mehrere Plattformen, Produkte, und Betriebssysteme betrifft. Es bietet auch Richtlinien zur Erweiterung des CVSS-Frameworks für andere Branchen wie Datenschutz, Privatsphäre und die Automobilindustrie.

Umbenennung und vereinfachte Bedrohungsmetriken

CVSS v4.0 hat die "Temporal Metric" von CVSS v3.1 in "Threat Metrics" umbenannt. Zudem wurden die Metriken "Remediation Level (RL)" und "Report Confidence (RC)" in CVSS v4.0 abgeschafft. Des Weiteren wurde die "Exploit Code Maturity (E)" in "Exploit Maturity (E)" umbenannt. Die Werte "High (H)" und "Functional (F)" für diese Metrik in CVSS v3.1 wurden in CVSS v4.0 zu einem Wert von "Attacked (A)" zusammengeführt.

Aktualisierte Basis-Metrik: User Interaction (UI)

Diese Metrik erfasst die Anforderung, dass ein Benutzer, außer dem Angreifer, an der erfolgreichen Kompromittierung der verwundbaren Komponente teilnimmt. CVSS v4.0 schlägt vor, die User Interaction (UI) feiner zu gestalten. CVSS v3.1 hatte für die Nutzerinteraktions-Metrik die Werte None (N) oder Required (R). Mit CVSS v4.0 bietet diese Metrik nun mehr Feinheit in Bezug auf die erforderliche Interaktion, entweder Passiv (P) oder Aktiv (A).

Ausgeschiedene Base Metric: Scope (S)

Einer der CVSS v3.1 Basis-Metriken für den Scope (S) wurde in CVSS v4.0 aufgrund der mangelnden Klarheit über die Verwendung dieser Metrik zurückgezogen. Dies führte zu inkonsistenten Bewertungen von Schwachstellen durch verschiedene Anbieter von Produkten. Aus diesem Grund wurde die Umfangsmetrik zugunsten von zwei verschiedenen Auswirkungs-Metriken zurückgezogen:

- Vulnerable System Impact – Confidentiality (VC), Integrity (VI), Availability (VA)

- Subsequent System(s) Impact – Confidentiality (SC), Integrity (SI), Availability (SA)

Bewertung von Schwachstellen in Software-Bibliotheken

In neuen Leitlinien wird erläutert, wie die Auswirkungen einer Schwachstelle in einer Bibliothek zu bewerten sind.

Leitfaden für das Benutzen von Environmental Security Requirements Metrics

Die Environmental Metric Group umfasst drei Metriken für Sicherheitsanforderungen: Vertraulichkeitsanforderung an das gefährdete System, Integritätsanforderung an das gefährdete System und Verfügbarkeitsanforderung an das gefährdete System.

Sources

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: