Klassifizierung von IT-Schwachstellen nach CVSS

Das CVSS ist ein offener Industriestandard zur Schwachstellenbewertung bei Software. Diese Bewertung ist ein grundlegender Baustein in einem Penetrationstest.

Inhaltsverzeichnis

Was ist das Common Vulnerability Scoring System?

Das CVSS ist ein offener Industriestandard zur Schwachstellenbewertung des Schweregrades von Software. Es handelt sich um einen Standard, mit dem sich die Verwundbarkeit von Computersystemen und die Schwere von Sicherheitslücken einheitlich bewerten lässt. Dadurch können Schwachstellen, und deren Auswirkung

auf die Systemlandschaft, besser verstanden und einheitlich kommuniziert werden.

Schwachstellenbewertung im Penetrationstest

Eine Schwachstellenbewertung ist ein grundlegender Baustein in einem Pentest. Ohne Einblick in potenzielle Gefährdungen ist es schwierig zu wissen, worauf die Sicherheitsinvestitionen und -ressourcen sich konzentrieren sollen. Eine Schwachstellenbewertung identifiziert, quantifiziert und priorisiert die Schwachstellen in einem System. Eine Bewertung identifiziert erkannte Bedrohungen sowie die Wahrscheinlichkeit, dass diese Faktoren zu einer Gefährdung oder einem Verlust von Daten führen. Mit einer kombinierten Bewertung wird ein gründliches Verständnis erzeugt und vorhandenen Schwachstellen und Bedrohungen sowie der Wahrscheinlichkeit, dass sie ausgenutzt werden, beschrieben.

Geschichte des CVSS

Forschungsarbeiten des National Infrastructure Advisory Council (NIAC) in den Jahren 2003 und 2004 führten im Februar 2005 zur Einführung von CVSS Version 1, mit dem Ziel, "offene und universell standardisierte Schweregrad-Bewertungen von Software-Schwachstellen bereitzustellen". Dieser ursprüngliche Entwurf war weder einer Peer-Review, noch einer Überprüfung durch andere Organisationen unterzogen worden. Im April 2005 wählte das NIAC das Forum of Incident Response and Security Teams (FIRST) als Schirmherren des CVSS für die künftige Entwicklung aus.

Rückmeldungen von Anbietern, die CVSSv1 in der Produktion einsetzen, deuteten darauf hin, dass es "erhebliche Probleme mit dem ursprünglichen Entwurf des CVSS" gab. Die Arbeit an CVSS Version 2 (CVSSv2) begann im April 2005, die endgültige Spezifikation wurde im Juni 2007 veröffentlicht.

Weitere Rückmeldungen führten dazu, dass die Arbeit an CVSS Version 3 im Jahr 2012 begann und mit der Veröffentlichung von CVSSv3 im Juni 2015 endete.

Der Nutzen des CVSS im Pentest

CVSS misst den Schweregrad und nicht das individuelle Risiko

Das CVSS-Spezifikationsdokument wurde aktualisiert, um die Tatsache hervorzuheben, dass der CVSS zur Messung des Schweregrades einer Schwachstelle bestimmt ist und nicht allein zur Risikobewertung verwendet werden sollte.

Es wurden Bedenken geäußert, dass der CVSS-Basis-Score in Situationen verwendet wird, in denen eine umfassende Risikobewertung angemessener ist. Im Spezifikationsdokument CVSS v3.1 heißt es jetzt eindeutig, dass der CVSS Base Score nur die intrinsischen Merkmale einer Schwachstelle darstellt, die über die Zeit und über Benutzerumgebungen hinweg konstant sind. Der CVSS-Basis-Score sollte durch eine kontextuelle Analyse der Umgebung und durch Attribute ergänzt werden, die sich im Laufe der Zeit durch die Nutzung der zeitlichen und umweltbezogenen CVSS-Metriken ändern können. Angemessenerweise sollte ein umfassendes Risikobewertungssystem eingesetzt werden, das mehr Faktoren als nur den CVSS-Basis-Score berücksichtigt. Solche Systeme berücksichtigen in der Regel auch Faktoren, die nicht in den Anwendungsbereich des CVSS fallen, wie Exposition und Bedrohung.

Schwachstellen durch Interoperabilität einheitlich kommunizieren

Ein einheitlicher Standard fördert die Zusammenarbeit firmenübergreifend, da jede Partei das gleiche Verständnis über den Schweregrad hat. Weitere Erörterungen oder Diskussionen können auf Basis dieses Framework stattfinden, was die Effizienz steigert, Inkonsistenzen vermeidet und die schwierige Kommunikation über IT-Schwachstellen einen Prozess-Leitfaden verleiht.

Welche Metriken einfließen und wie sich die Scores berechnen

Base, Temporal and Environmental Metric Scores

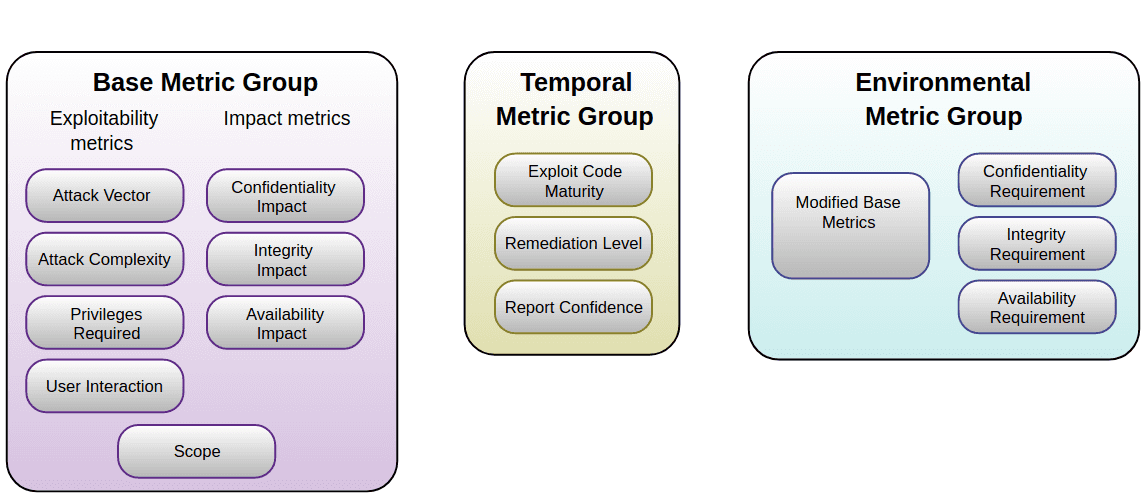

Die metrische Basisgruppe stellt die intrinsischen Merkmale einer Schwachstelle dar, die über die Zeit und über Benutzerumgebungen hinweg konstant sind. Sie setzt sich aus zwei Gruppen von Metriken zusammen: die Ausnutzbarkeit-Metriken und die Auswirkungen-Metriken.

Die Ausnutzbarkeit-Metriken spiegeln die Leichtigkeit und die technischen Mittel wieder, mit denen die Schwachstelle ausgenutzt werden kann. Das heißt, sie repräsentieren Charakteristika der Sache, die verwundbar ist, was wir formell als die verwundbare Komponente bezeichnen. Die Auswirkungen-Metriken spiegeln die direkte Konsequenz einer erfolgreichen Ausnutzung wider und stellen die Konsequenz für den Angriffsvektor dar, der die Auswirkungen erleidet.

Während es sich bei der anfälligen Komponente typischerweise um eine Software-Anwendung oder ein Modul handelt, wird sie formal als Angriffsvektor. Dieses Potenzial zur Messung der Auswirkungen einer anderen als der anfälligen Komponente war ein Schlüsselmerkmal, das mit CVSS v3.0 eingeführt wurde. Diese Eigenschaft wird durch die Scope-Metrik erfasst, die später erläutert wird.

Die Gruppe der zeitlichen Metrik spiegelt die Charakteristika einer Schwachstelle wider, die sich im Laufe der Zeit, aber nicht über Benutzerumgebungen hinweg ändern kann. Beispielsweise würde das Vorhandensein eines einfach zu verwendenden Exploit-Kits den CVSS-Wert erhöhen, während die Erstellung eines offiziellen Patches ihn senken würde.

Die metrische Umweltgruppe stellt die Merkmale einer Schwachstelle dar, die für die Umgebung eines bestimmten Benutzers relevant und einzigartig sind. Zu den Überlegungen gehören das Vorhandensein von Sicherheitskontrollen, die einige oder alle Folgen eines erfolgreichen Angriffs abschwächen können, und die relative Bedeutung eines verwundbaren Systems innerhalb einer technologischen Infrastruktur.

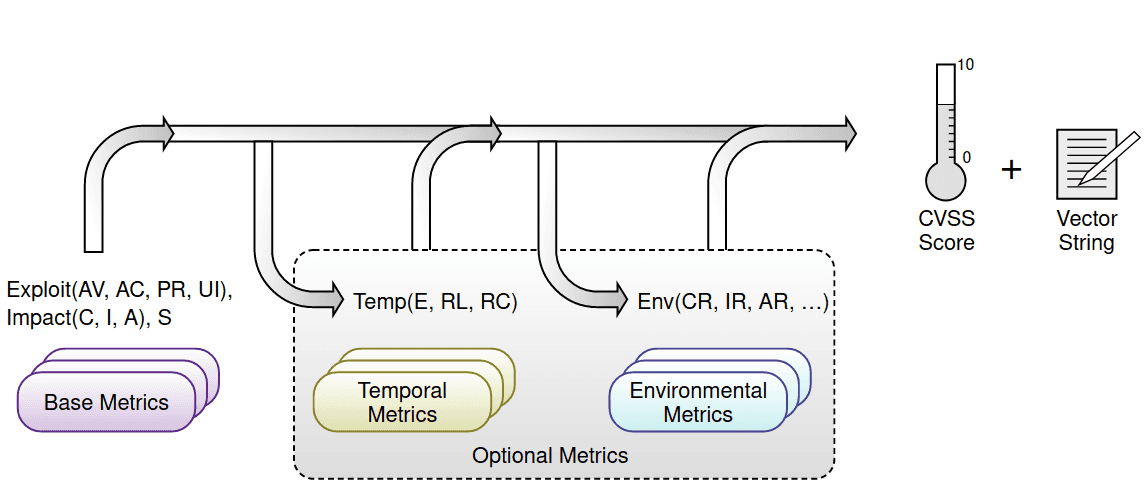

Insbesondere wird die Basisgleichung aus zwei Untergleichungen abgeleitet: der Ausnutzbarkeits-Sub-Score-Gleichung und der Auswirkungs-Sub-Score-Gleichung. Die Unterpunkte-Bewertungsgleichung für die Ausnutzbarkeit wird von den Metriken für die Basisausnutzbarkeit abgeleitet, während die Unterpunkte-Bewertungsgleichung für die Auswirkung von den Metriken für die Basisauswirkung abgeleitet wird.

Der Basis-Score kann dann durch Bewertung der Zeit- und Umweltmetriken verfeinert werden, um den relativen Schweregrad, den eine Schwachstelle in der Umgebung eines Benutzers zu einem bestimmten Zeitpunkt darstellt, genauer wiederzugeben. Eine Bewertung der zeitlichen und umgebungsbezogenen Metriken ist nicht erforderlich, wird aber für präzisere Bewertungen empfohlen.

Im Allgemeinen werden die Basis- und zeitlichen Metriken von Sicherheitsanalysen über IT-Schwachstellen, von Anbietern von Sicherheitsprodukten oder von Anwendungsanbietern angegeben, da sie in der Regel über die genauesten Informationen über die Merkmale einer Schwachstelle verfügen. Die Umweltmetriken werden von Endbenutzerorganisationen angegeben, da diese am besten in der Lage sind, die potenziellen Auswirkungen einer Schwachstelle in der eigenen Computerumgebung zu beurteilen.

Punktevergabe durch den CVSS Score

Für jede Schwachstelle weist CVSS einen Schweregrad-Score von 0,0 (das geringste Risiko) bis 10,0 (das höchste Risiko) zu, wodurch Sie die Behebung von Schwachstellen effektiver priorisieren können.

| Severity | Base Score Range |

|---|---|

| None | 0.0 |

| Low | 0.1-3.9 |

| Medium | 4.0-6.9 |

| High | 7.0-8.9 |

| Critical | 9.0-10.0 |

Die einfache Berechnung mit dem unserem CVSS Calculator

Wir haben einen CVSS-Rechner entwickelt, der es Penetration Testern, Kunden oder Entwicklern einfach ermöglicht CVSS-Berechnungen durchzuführen oder anzupassen. Der Score kann für fortgeschrittene Anwender durch mehrere Klicks erstellt werden. Wir bieten zudem auch ein komplexes, aber einfach zu verstehendes Wizard mit Hilfestellungen, womit Anfänger eine erfolgreiche Berechnung des CVSS-Scores vornehmen können.

Fazit

Die Scores sind somit hilfreich, geeignete Maßnahmen nach einem Pentest zu ergreifen, um sichere Software-Produkte, Infrastrukturen, mobile Apps und ein generelles Verständnis zu entwickeln. Jeder seriöse Abschlussbericht sollte eine Bewertung nach diesem Schema innehaben, damit Kunden den Schweregrad verstehen und Rückfragen sowie Diskussionen auf einer einheitlichen CVSS-Grundlage stattfinden.

Quellen

Kontakt

Neugierig? Überzeugt? Interessiert?

Vereinbaren Sie ein unverbindliches Erstgespräch mit einem unserer Vertriebsmitarbeiter. Nutzen Sie den folgenden Link, um einen Termin auszuwählen: